Как разблокировать bitlocker windows 10

Содержание:

- Windows

- Which Trusted Platform Modules (TPMs) does BitLocker support?

- Контрмеры злоумышленниковAttacker countermeasures

- Управление серверамиManaging servers

- Настройка сетевой разблокировкиConfigure Network Unlock

- Review the configuration information

- Как включить шифрование диска BitLocker

- Какие сведения хранятся в AD DS?

- Как BitLocker защищает ПИН-код, снимающий блокировку диска операционной системы, от злоумышленников?How does BitLocker help prevent an attacker from discovering the PIN that unlocks my operating system drive?

- Как включить BitLocker на Windows 7, 10

- Механизмы расшифровки и их уязвимости

- How does BitLocker work?

- What is BitLocker?

- Bitlocker — шифрование и расшифровка жестких дисков

- Обзор BitLockerBitLocker overview

- Записывается ли в журнал событий на клиентском компьютере результат резервного копирования Active Directory?

- Восстановление доступа к диску

Windows

le class=»article» data-id=»114094836851″>

Функция шифрования диска BitLocker позволяет уберечь ваши данные в случае утери компьютера. Чтобы получить данные с вашего диска, потребуется ввести пароль, даже если диск будет извлечен из компьютера и будет подключен к другому.

Также можно включить шифрование и для внешних дисков.

Функция работает только в следующих версиях Windows:

— Pro, Enterprise, и Education версии Windows 10;

— Pro и Enterprise версии Windows 8 и 8.1;

— Ultimate и Enterprise версии Windows Vista и Windows 7;

— Windows Server 2008 или более новая версия.

По умолчанию, для работы BitLocker требуется наличие специального модуля TPM на материнской плате вашего компьютера.

Однако, можно использовать функцию шифрования и без него.

Обратите внимание, что процесс шифрования может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Включение BitLocker.

1. Нажмите на клавиатуре клавиши Windows + R.

2. В новом окне введите gpedit.msc и нажмите ОК.

3. В левой части нового окна Редактор локальной групповой политки выберите Конфигурация Компьютера > Административные шаблоны > Компонент Windows.

В правой части окна дважды щелкните по Шифрование диска BitLocker.

4. Дважды щелкните по Диски операционной системы.

5. Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

6. В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

7. Закройте окно Редактор локальной групповой политки.

8. Нажмите правой кнопкой мыши по значку Windows и выберите Панель управления.

9. Выберите значок Шифрование диска BitLocker.

10. Выберите Включить BitLocker.

11. Дождитесь окончания проверки и нажмите Далее.

12. Ознакомьтесь с предупреждениями и нажмите Далее.

Обратите внимание, что в случае утери пароля, вы также не сможете получить доступ к данным на диске, поэтому рекомендуется сделать резервную копию самых важных документов

13. Начнется процесс подготовки, во время которого нельзя выключать компьютер. В ином случае загрузочный раздел может быть поврежден и Windows не сможет быть загружена.

14. Нажмите кнопку Далее.

15. Укажите пароль, который будет использоваться для разблокировки диска при включении компьютера и нажмите кнопку Далее. Рекомендуется, чтобы он отличался от пароля пользователя на компьютере.

16. Выберите, каким образом требуется сохранить ключ восстановления. Этот ключ поможет вам получить доступ к диску, если вы забудете пароль от диска. После чего нажмите Далее.

Предлагается несколько вариантов восстановления (в этом варианте ключ был распечатан):

— Сохранить в вашу учетную запись Майкрософт — если на компьютере осуществлен вход в личную запись Microsoft, то в случае утери пароля можно будет разблокировать диск с помощью учетной записи Microsoft;

— Сохранить в файл — ключ будет сохранен в текстовом документе.

— Напечатать ключ восстановления — ключ будет распечатан на указанном принтере.

Ключ рекомендуется хранить отдельно от компьютера.

17. Для надежности рекомендуется выбрать шифрование всего диска. Нажмите Далее.

18. Выберите Новый режим шифрования и нажмите Далее.

19. Поставьте галочку напротив Запустить проверку системы BitLocker и нажмите Продолжить.

20. Появится уведомление о том, что требуется перезагрузить компьютер, а в панели уведомлений — значок BitLocker. Перезагрузите компьютер.

21. Сразу после перезагрузки у вас появится окно ввода пароля. Введите пароль, который вы указывали при включении шифрования, и нажмите Enter.

22. Шифрование начнется сразу после загрузки Windows. Нажмите на значок BitLocker в панели уведомлений, чтобы увидеть прогресс.

Обратите внимание, что шифрование может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Отключение BitLocker.

1. Нажмите на значок BitLocker в правом нижнем углу.

2. Выберите Управление BitLocker.

3. Выберите Отключить BitLocker.

4. В новом окне нажмите Отключить BitLocker.

5. Процесс дешифровки также может занять продолжительное время, в зависимости от размера диска. В это время вы можете пользоваться компьютером как обычно, настраивать ничего не потребуется.

Which Trusted Platform Modules (TPMs) does BitLocker support?

BitLocker supports TPM version 1.2 or higher. BitLocker support for TPM 2.0 requires Unified Extensible Firmware Interface (UEFI) for the device.

Note

TPM 2.0 is not supported in Legacy and CSM Modes of the BIOS. Devices with TPM 2.0 must have their BIOS mode configured as Native UEFI only. The Legacy and Compatibility Support Module (CSM) options must be disabled. For added security Enable the Secure Boot feature.

Installed Operating System on hardware in legacy mode will stop the OS from booting when the BIOS mode is changed to UEFI. Use the tool MBR2GPT before changing the BIOS mode which will prepare the OS and the disk to support UEFI.

Контрмеры злоумышленниковAttacker countermeasures

В следующих разделах освещается смягчение последствий для различных типов злоумышленников.The following sections cover mitigations for different types of attackers.

Физический доступ может быть ограничен форм-фактором, который не предоставляет автобусы и память.Physical access may be limited by a form factor that does not expose buses and memory. Например, для открытия шасси нет внешних портов, способных к ДМА, нет открытых винтов, а память передается в основную доску.For example, there are no external DMA-capable ports, no exposed screws to open the chassis, and memory is soldered to the mainboard. Этот злоумышленник возможности не использует разрушительные методы или сложные судебно-медицинской экспертизы оборудования / программного обеспечения.This attacker of opportunity does not use destructive methods or sophisticated forensics hardware/software.

Смягчение последствий:Mitigation:

Проверка подлинности перед загрузкой установлена только для TPM (по умолчанию)Pre-boot authentication set to TPM only (the default)

Управление серверамиManaging servers

Серверы часто устанавливаются, настраиваются и развертываются с помощью PowerShell, поэтому рекомендуем также использовать , желательно, при первоначальной настройке.Servers are often installed, configured, and deployed using PowerShell, so the recommendation is to also use , ideally as part of the initial setup. BitLocker является необязательным компонентом (НК) в Windows Server, поэтому для добавления НК BitLocker следуйте инструкциям в разделе BitLocker: развертывание на Windows Server 2012 и более поздних версиях.BitLocker is an Optional Component (OC) in Windows Server, so follow the directions in BitLocker: How to deploy on Windows Server 2012 and later to add the BitLocker OC.

Минимальный серверный интерфейс является необходимым компонентом для некоторых средств администрирования BitLocker.The Minimal Server Interface is a prerequisite for some of the BitLocker administration tools. При установке основных серверных компонентов следует вначале добавить необходимые компоненты GUI.On a Server Core installation, you must add the necessary GUI components first. Процедура добавления компонентов оболочки к основным серверным компонентам описана в разделах Использование компонентов по требованию с обновленными системами и исправленными образами и Обновление локального исходного носителя для добавления ролей и функций.The steps to add shell components to Server Core are described in Using Features on Demand with Updated Systems and Patched Images and How to update local source media to add roles and features.

Если вы устанавливаете сервер вручную, к примеру, автономный сервер, тогда проще всего будет выбрать Сервер с возможностями рабочего стола, поскольку в этом случае вам не нужно будет выполнять процедуру добавления GUI к основным серверным компонентам.If you are installing a server manually, such as a stand-alone server, then choosing Server with Desktop Experience is the easiest path because you can avoid performing the steps to add a GUI to Server Core.

Кроме того, центры обработки данных с внешним управлением получат дополнительную двухфакторную защиту, а также при перезагрузках не будет необходимости во вмешательстве пользователя в случае использования BitLocker (TPM+PIN) совместно с сетевой разблокировкой BitLocker.Additionally, lights out data centers can take advantage of the enhanced security of a second factor while avoiding the need for user intervention during reboots by optionally using a combination of BitLocker (TPM+PIN) and BitLocker Network Unlock. Сетевая разблокировка BitLocker— это максимальная защита с учетом местоположения и автоматической разблокировкой в надежном расположении.BitLocker Network Unlock brings together the best of hardware protection, location dependence, and automatic unlock, while in the trusted location. Процедуру настройки конфигурации см. в статье BitLocker: включение сетевой разблокировки.For the configuration steps, see BitLocker: How to enable Network Unlock.

Дополнительные сведения см. в статье с вопросами и ответами по Bitlocker, а также по другим полезным ссылкам в разделе .For more information, see the Bitlocker FAQs article and other useful links in .

Настройка сетевой разблокировкиConfigure Network Unlock

В некоторых организациях действуют требования к безопасности данных в зависимости от расположения.Some organizations have location-specific data security requirements. Это наиболее распространено в средах, где на ПК хранятся очень ценные данные.This is most common in environments where high-value data is stored on PCs. Сетевая среда может обеспечить важную защиту данных и принудительно реализовать обязательную проверку подлинности; следовательно, согласно политике организации, такие ПК не должны покидать здание или отключаться от сети организации.The network environment may provide crucial data protection and enforce mandatory authentication; therefore, policy states that those PCs should not leave the building or be disconnected from the corporate network. Меры безопасности, такие как физические блокировки безопасности и использование геозон, позволяют реализовывать эту политику в форме реактивных мер контроля.Safeguards like physical security locks and geofencing may help enforce this policy as reactive controls. Помимо этого, необходимо реализовать проактивный контроль безопасности: доступ к данным может быть предоставлен, только когда ПК подключен к сети организации.Beyond these, a proactive security control that grants data access only when the PC is connected to the corporate network is necessary.

Сетевая разблокировка позволяет автоматически запускать ПК под защитой BitLocker, если они подсоединены к проводной сети организации, в которой выполняются службы развертывания Windows.Network Unlock enables BitLocker-protected PCs to start automatically when connected to a wired corporate network on which Windows Deployment Services runs. Если ПК не подключен к сети организации, пользователь должен ввести ПИН-код, чтобы разблокировать диск (если включена разблокировка по ПИН-коду).Anytime the PC is not connected to the corporate network, a user must type a PIN to unlock the drive (if PIN-based unlock is enabled).

Для использования сетевой разблокировки требуется следующая инфраструктура.Network Unlock requires the following infrastructure:

- Клиентские ПК с встроенным ПО UEFI версии 2.3.1 или более поздней с поддержкой DHCP-протокола.Client PCs that have Unified Extensible Firmware Interface (UEFI) firmware version 2.3.1 or later, which supports Dynamic Host Configuration Protocol (DHCP)

- Сервер, работающий по крайней мере в Windows Server 2012 с ролью служб развертывания WindowsA server running at least Windows Server 2012 with the Windows Deployment Services role

- Сервер с установленной ролью DHCP-сервера.A server with the DHCP server role installed

Дополнительные сведения о настройке сетевой разблокировки см. в статье BitLocker: включение сетевой разблокировки.For more information about how to configure Network Unlock, see BitLocker: How to enable Network Unlock.

Review the configuration information

-

Open an elevated Command Prompt window, and run the following commands.

Command Notes gpresult /h <Filename> Exports the Resultant Set of Policy information, and saves the information as an HTML file. msinfo /report <Path> /computer <ComputerName> Exports comprehensive information about the hardware, system components, and software environment on the local computer. The /report option saves the information as a .txt file. -

Open Registry Editor, and export the entries in the following subkeys:

- HKLM\SOFTWARE\Policies\Microsoft\FVE

- HKLM\SYSTEM\CurrentControlSet\Services\TPM\

Как включить шифрование диска BitLocker

По умолчанию BitLocker настроен на запуск с модулем TPM и при его отсутствии не захочет запускаться. (Сначала просто попробуйте включить шифрование и если запуститься, то не нужно ничего отключать в групповых политиках)

Для запуска шифрования заходим в Панель управления\Система и безопасность\Шифрование диска BitLocker

Выбираем нужный диск (в нашем примере это системный раздел) и нажимаем Включить BitLocker

Если же вы видите картинку подобную ниже

необходимо править групповые политики.

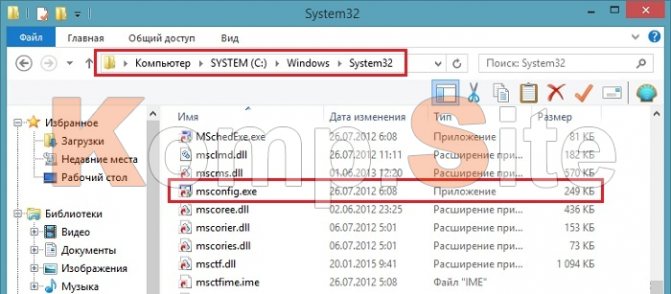

С помощью вызываем Редактор локальной групповой политики

Идем по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker > Диски операционной системы

Справа выбираем Обязательная дополнительная проверка подлинности

В открывшемся окошке нажимаем Включить, затем необходимо проконтролировать наличие галочки Разрешить использование BitLocker без совместимого TPM и нажать ОК

После этого BitLocker можно будет запустить. Вас попросят выбрать единственный вариант защиты — Запрашивать ключ запуска при запуске. Это и выбираем

Вставляем флешку на которую будет записан ключ запуска и нажимаем Сохранить

Теперь необходимо сохранить ключ восстановления, на тот случай если флешка с ключом запуска будет не в зоне доступа. Можно сохранить ключ на флешке (желательно другой), сохранить ключ в файле для последующего переноса на другой компьютер или сразу распечатать.

Ключ восстановления нужно естественно хранить в надежном месте. Сохраню ключ в файл

Ключ восстановления не получиться сохранить на диске который вы собираетесь зашифровать.

Нажимаете Далее

Ключ восстановления это простой текстовый документ с самим ключом

Затем у вас откроется последнее окошко в котором вам рекомендуют Запустить проверку системы BitLocker до шифрования диска. Нажимаем Продолжить

Сохраняете все открытые документы и нажимаете Перезагрузить сейчас

Вот что увидите если что то пойдет не так

Если все работает то после перезагрузки компьютера запустится шифрование

Время зависит от мощности вашего процессора, емкости раздела или тома который вы шифруете и скорости обмена данными с накопителем (SSD или HDD). Твердотельный диск на 60 Гб заполненные почти под завязку шифруются минут за 30 при этом еще работают Добровольные распределенные вычисления.

Когда шифрование будет завершено увидите следующую картинку

Закрываете окошко и проверяете в надежных ли местах находятся ключ запуска и ключ восстановления.

Какие сведения хранятся в AD DS?

| Сохраненные сведения | Описание |

|---|---|

| Hash of the TPM owner password | Начиная с Windows 10, по умолчанию в AD DS не хранится hash пароля. Хаш пароля может храниться только в том случае, если TPM принадлежит и право собственности было принято с помощью компонентов Windows 8.1 или ранее, таких как мастер установки BitLocker или оснастки TPM. |

| Пароль восстановления BitLocker | Пароль восстановления позволяет разблокировать и получить доступ к диску после инцидента восстановления. Администраторы домена могут просматривать пароль восстановления BitLocker с помощью просмотра паролей для восстановления BitLocker. Дополнительные сведения об этом средстве см. в обзоре BitLocker: Use BitLocker Recovery Password Viewer. |

| Пакет ключей BitLocker | Пакет ключей помогает устранить повреждение жесткого диска, которое в противном случае предотвратит стандартное восстановление. Использование пакета ключей для восстановления требует средства ремонта BitLocker. |

Как BitLocker защищает ПИН-код, снимающий блокировку диска операционной системы, от злоумышленников?How does BitLocker help prevent an attacker from discovering the PIN that unlocks my operating system drive?

Злоумышленник может узнать ПИН-код при атаке методом подбора.It is possible that a personal identification number (PIN) can be discovered by an attacker performing a brute force attack. Атака методом подбора выполняется с помощью автоматического средства, которое проверяет различные сочетания ПИН-кода, пока не будет найден правильный код.A brute force attack occurs when an attacker uses an automated tool to try different PIN combinations until the correct one is discovered. Для компьютеров, защищенных BitLocker, такой тип взлома, также известный как атака перебором по словарю, требует физического доступа злоумышленника к компьютеру.For BitLocker-protected computers, this type of attack, also known as a dictionary attack, requires that the attacker have physical access to the computer.

Доверенный платформенный модуль обладает встроенными возможностями по выявлению таких атак и противодействию им.The TPM has the built-in ability to detect and react to these types of attacks. Так как в доверенных платформенных модулях различных изготовителей применяются различные меры противодействия взлому ПИН-кода, обратитесь к изготовителю модуля, чтобы определить, как такой модуль на компьютере противодействует взлому ПИН-кода при атаке методом подбора.Because different manufacturers’ TPMs may support different PIN and attack mitigations, contact your TPM’s manufacturer to determine how your computer’s TPM mitigates PIN brute force attacks.

После определения изготовителя доверенного платформенного модуля свяжитесь с ним, чтобы получить данные о таком модуле, которые может предоставить только его изготовитель.After you have determined your TPM’s manufacturer, contact the manufacturer to gather the TPM’s vendor-specific information. Большинство изготовителей экспоненциально увеличивают время блокировки интерфейса для ввода ПИН-кода с увеличением количества ошибок при его вводе.Most manufacturers use the PIN authentication failure count to exponentially increase lockout time to the PIN interface. При этом каждый изготовитель имеет собственные правила в отношении сброса счетчика ошибок или уменьшения его значений.However, each manufacturer has different policies regarding when and how the failure counter is decreased or reset.

Как включить BitLocker на Windows 7, 10

Скачать BitLocker для Windows 7 рекомендуется с официального сайта или проверенного источника. После загрузки установить его и далее использовать по назначению. Чтобы запустить приложение на Виндовс 7, потребуется:

- Перейти в панель управления, открыть раздел «Системы и безопасность», найти там пункт с шифрованием Битлокер.

- Выбрать диск, необходимый для зашифровки, и активировать программу.

- Согласиться с условиями групповой политики. Для этого перейти в «Редактор локальной групповой политики».

- Открыть конфигурацию компьютера, после чего перейти в пункт административных шаблонов, компоненты Виндовс, а затем в шифрование Битлокер. Щелкнуть по строке «Диски ОС».

- Отметить обязательную дополнительную проверку подлинности.

- Откроется окошко, где нужно нажать на включение и поставить галочку рядом с пунктом разрешения использования Битлокер без совместимого ТРМ, подтвердить действия.

- Теперь можно осуществить запуск программы. После этого появится окно с выбором варианта защиты. Нужно кликнуть на «Запрашивание ключа при запуске».

- Подключить к устройству внешний накопитель для загрузки ключа и сохранить изменения.

- Рекомендуется сохранить ключ восстановления системы, если флешка с ключом потеряется. Для этого нужно подключить другой накопитель и сохранить его туда. Это будет обычный текстовый файл с ключом.

- После этого появится еще одно окно, где нужно будет запустить сканирование системы Битлокер для зашифровки.

- Сохранить все открытые файлы и нажать на перезагрузку.

- Шифрование запустится, после того как компьютер будет опять в Сети.

Битлокер на вин 7

Обратите внимание! Продолжительность шифрования зависит от скорости процессора, объема материала, который будет зашифрован, а также быстроты обмена информацией с флешкой. Это может занять от 30 мин. и дольше

После окончания процесса шифрования появится соответствующая картинка. Необходимо закрыть окно и проверить ключи безопасности.

Что такое Битлокер на Виндовс 10? Это встроенная программа, которая позволяет защитить информацию владельца от стороннего вмешательства. Чтобы зашифровать диск с помощью BitLocker Windows 10, надо:

- Вызвать через одновременное нажатие «Win + R» командную строчку и ввести «gpedit.msc».

- Открыть пункт шифрования дисков BitLocker, далее «Диски операционной системы».

- Нажать на строку параметров защиты и активировать значок на «Вкл.». Можно закрыть редактор.

- Через «Пуск» открыть список всех программ, перейти в «Служебные» и далее в «Панель управления», где сделать клик по строке шифрования.

- После этого активировать программу.

- Дождаться окончания проверки.

- Создать запасной ключ в случае потери основного.

- Начнется процесс подготовки. Рекомендуется не выключать компьютер.

- Ввести пароль, используемый для разблокировки системы.

- Выбрать способ сохранения ключа и пункт шифрования всего диска.

- Отметить новый режим и запуск проверки.

- Перезагрузить устройство.

- После повторного включения система запросит введение пароля.

Шифрование на Виндовс 10

Механизмы расшифровки и их уязвимости

Существует три механизма проверки подлинности, которые можно использовать для реализации Bitlocker шифрования:

Прозрачный режим работы: Этот режим использует возможности аппаратного обеспечения Trusted Platform Module (TPM) для предоставления прозрачной работы пользователей. Пользователи входят на компьютер с операционной системой Windows, как обычно. Ключ, используемый для шифрования диска, закодирован в чип TPM и он может быть выдан только в коде загрузчика ОС (если загрузочные файлы, показываются как не измененные). Этот режим уязвим для нападения при холодной загрузке, так как позволяет выключить компьютер и загрузиться злоумышленнику.

Режим проверки подлинности пользователя: Этот режим предполагает, что пользователь прошёл некоторую аутентификацию в предзагрузочной среде в виде предварительного ввода PIN-кода. Этот режим уязвим при использовании буткит-атак.

Режим USB-ключа: Пользователь должен вставить устройство USB в компьютер, которое содержит ключ запуска, чтобы иметь возможность загрузки в защищенную операционную систему

Обратите внимание, что для этого режима необходимо, чтобы BIOS на компьютере поддерживал чтение устройств USB в загрузочной среде. Этот режим также уязвим к буткит-нападениям.

How does BitLocker work?

How BitLocker works with operating system drives

You can use BitLocker to mitigate unauthorized data access on lost or stolen computers by encrypting all user files and system files on the operating system drive, including the swap files and hibernation files, and checking the integrity of early boot components and boot configuration data.

How BitLocker works with fixed and removable data drives

You can use BitLocker to encrypt the entire contents of a data drive. You can use Group Policy to require that BitLocker be enabled on a drive before the computer can write data to the drive. BitLocker can be configured with a variety of unlock methods for data drives, and a data drive supports multiple unlock methods.

What is BitLocker?

BitLocker is Microsoft’s easy-to-use, proprietary encryption program for Windows that can encrypt your entire drive as well as help protect against unauthorized changes to your system such as firmware-level malware.

BitLocker is available to anyone who has a machine running Windows Vista or 7 Ultimate, Windows Vista or 7 Enterprise, Windows 8.1 Pro, Windows 8.1 Enterprise, or Windows 10 Pro. If you’re running an Enterprise edition, chances are your PC belongs to a large company, so you must discuss enabling BitLocker encryption with your company’s IT department.

Most of us buy PCs with the standard version of Windows, which doesn’t include BitLocker encryption. But if you upgraded to Windows 8 during the initial rollout of Microsoft’s dual-interface OS then you probably have Windows 8 or 8.1 Pro. During the early days of Windows 8, Microsoft was selling cheap Windows 8 Pro upgrade licenses to anyone eligible for an upgrade. That Pro upgrade also carried over if you moved from 8.1 to Windows 10.

Bitlocker — шифрование и расшифровка жестких дисков

Bitlocker — это программа шифровальщик, которая впервые появилась в Windows 7. С ее помощью можно шифровать тома жестких дисков (даже системный раздел), USB и MicroSD флешки. Но часто бывает, что пользователь попросту забывает пароль от доступа к зашифрованным данным Bitlocker. Как разблокировать информацию на шифрованном носителе читайте в рамках данной статьи.

Как включить Bitlocker

Способы расшифровки данных подсказывает сама программа на этапе создания блокировки:

- Подготовьте накопитель, который нужно зашифровать. Нажмите по нему правой кнопкой мыши и выберите «Включить Bitlocker».

- Выберите способ шифрования. Обычно, устанавливается пароль для снятия блокировки. Если же у вас есть USB-считыватель смарт-карт с обычной микросхемой стандарта ISO 7816, можете использовать его для разблокировки. Для шифрования доступны варианты по отдельности, так и оба сразу.

- На следующем этапе, мастер шифрования диска предлагает варианты архивации ключа восстановления. Всего их три:

- Сохранение в свою учетную запись Microsoft.

- Сохранение в текстовый файл с расширением .txt.

- Распечатать ключ на листе бумаги с помощью принтера.

- Когда выбрали вариант сохранения ключа восстановления, выберите часть накопителя, которую нужно расшифровать.

- Перед началом шифрования данных, появится окно с уведомлением о процессе. Нажмите «Начать шифрование».

- Подождите некоторое время до завершения процедуры.

- Теперь накопитель зашифрован и будет запрашивать пароль (или смарт-карту) при первичном подключении.

Важно! Вы можете выбрать метод шифрования. Bitlocker поддерживает 128 и 256 битное шифрование XTS AES и AES-CBC

В редакторе локальной групповой политики (не поддерживается Windows 10 Home) можно выбрать метод шифрования для дисков с данными. По умолчанию используется XTS AES 128 бит для не съемных накопителей и AES-CBC 128 бит для съемных жестких дисков и флешек.

Чтобы изменить метод шифрования:

- Откройте редактор с помощью Выполнить (Win+R) и командыgpedit.msc

- Перейдите по пути:Конфигурация Компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска Bitlocker

- Откройте «Выберите уровень шифрования диска и уровень стойкости шифра». В зависимости от вашей версии Windows (1511 или ниже), с которой будет взаимодействовать зашифрованный диск, выберите нужную вам локальную политику.

- Выберите метод и нажмите «ОК».

После изменений в политике, Bitlocker сможет запаролить новый носитель с выбранными параметрами.

Как отключить Bitlocker

Процесс блокировки предоставляет два способа для дальнейшего получения доступа к содержимому накопителя: пароль и привязка к смарт-карте. Если вы забыли пароль или утратили доступ к смарт-карте (а скорее не использовали ее вовсе), остается воспользоваться ключом восстановления. При запароливании флешки он создается обязательно, поэтому найти его можно:

- Распечатанный на листе бумаге. Возможно вы его поместили к важным документам.

- В текстовом документе (или на USB-флешке, если шифровали системный раздел). Вставьте USB флешку в компьютер и следуйте инструкциям. Если ключ сохранен в текстовый файл, прочтите его на незашифрованном устройстве.

- В учетной записи Microsoft. Войдите в свой профиль на сайте в раздел «Ключи восстановления Bitlocker».

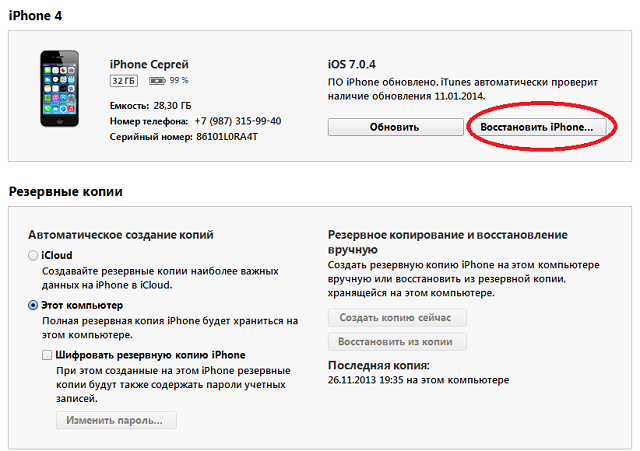

После того как вы нашли ключ восстановления:

- Нажмите правой кнопкой мыши по заблокированному носителю и выберите «Разблокировать диск».

- В правом верхнем углу экрана появится окно ввода пароля Bitlocker. Нажмите на «Дополнительные параметры».

- Выберите «Введите ключ восстановления».

- Скопируйте или перепишите 48-значный ключ и нажмите «Разблокировать».

- После этого, данные на носителе станут доступными для считывания.

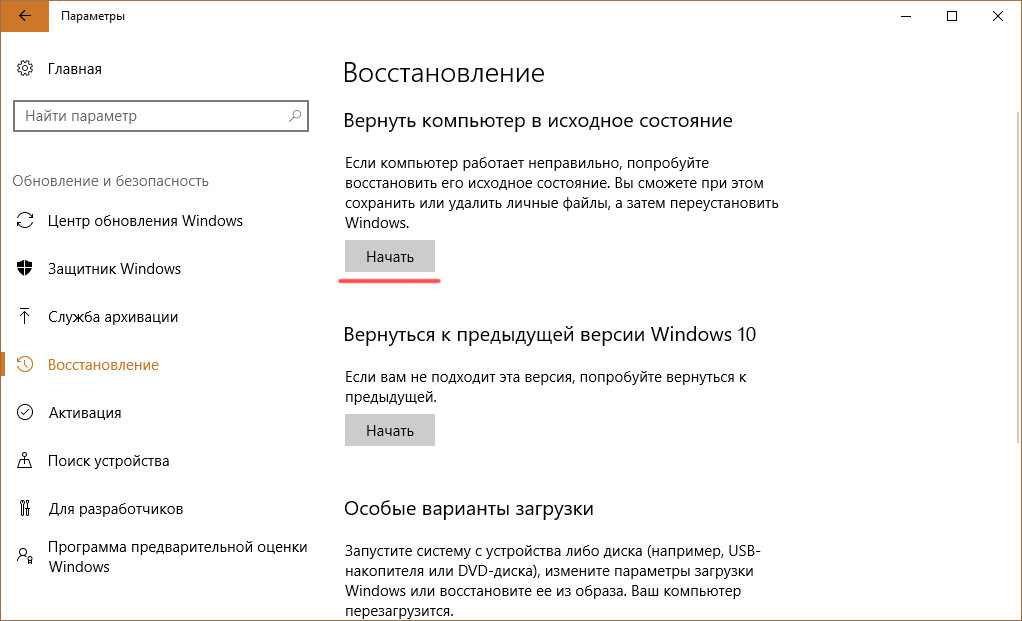

Важно! Если ваш системный диск или локальный том заблокирован Bitlocker, вы забыли пароль или потеряли ключ восстановления, сделайте откат к предыдущей точки восстановления Windows. В случае, если нет и сохраненных точек, сделайте откат системы до первоначального состояния (Параметры → Обновление и безопасность → Восстановление → Вернуть компьютер в исходное состояние)

Помните, при этом удалится вся персональная информация.

Отключение Bitlocker

Шифрование можно отключить. Для этого зайдите в Панель управления → Все элементы управления → Шифрование диска Bitlocker:

- Разблокируйте диск (обязательное условие, без которого доступ к управлению ограничен).

- Нажмите «Отключить Bitlocker».

- Подтвердите свои действия в новом диалоговом окне и дождитесь окончания процедуры.

- После этого вы получите доступ к «незашифрованным данным».

Совет! Если вы потеряли доступ к заблокированным файлам флешки, но желаете и далее ее эксплуатировать — сделайте форматирование.

Обзор BitLockerBitLocker overview

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется в операционную систему и предотвращает угрозы хищения данных или раскрытия информации на потерянных, украденных или неправильно выведенных из эксплуатации компьютерах.BitLocker Drive Encryption is a data protection feature that integrates with the operating system and addresses the threats of data theft or exposure from lost, stolen, or inappropriately decommissioned computers.

BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM) версии 1.2 или выше.BitLocker provides the most protection when used with a Trusted Platform Module (TPM) version 1.2 or later. Доверенный платформенный модуль — это аппаратный компонент, который производители устанавливают на многих новых компьютерах.The TPM is a hardware component installed in many newer computers by the computer manufacturers. Совместно с BitLocker он обеспечивает защиту данных пользователей и предотвращает несанкционированный доступ к компьютеру, пока система находится вне сети.It works with BitLocker to help protect user data and to ensure that a computer has not been tampered with while the system was offline.

На компьютерах без доверенного платформенного модуля версии 1.2 или более поздней все равно можно зашифровать диск операционной системы Windows с помощью BitLocker.On computers that do not have a TPM version 1.2 or later, you can still use BitLocker to encrypt the Windows operating system drive. Но при такой реализации пользователь должен вставить USB-накопитель с ключом запуска, чтобы запустить компьютер или вывести его из режима гибернации.However, this implementation will require the user to insert a USB startup key to start the computer or resume from hibernation. В Windows 8 и более поздних версий вы можете с помощью пароля защитить том операционной системы на компьютере без доверенного платформенного модуля.Starting with Windows 8, you can use an operating system volume password to protect the operating system volume on a computer without TPM. Ни один из этих вариантов не обеспечивает проверку целостности системы перед запуском, которая возможна при использовании BitLocker вместе с доверенным платформенным модулем.Both options do not provide the pre-startup system integrity verification offered by BitLocker with a TPM.

В дополнение к возможностям доверенного платформенного модуля компонент BitLocker позволяет блокировать обычный процесс запуска до тех пор, пока пользователь не введет ПИН-код или не вставит съемное устройство (например, USB-накопитель) с ключом запуска.In addition to the TPM, BitLocker offers the option to lock the normal startup process until the user supplies a personal identification number (PIN) or inserts a removable device, such as a USB flash drive, that contains a startup key. Эти дополнительные меры безопасности обеспечивают многофакторную проверку подлинности и предотвращают запуск компьютера или его выведение из режима гибернации, если не указан правильный ПИН-код или не предоставлен ключ запуска.These additional security measures provide multifactor authentication and assurance that the computer will not start or resume from hibernation until the correct PIN or startup key is presented.

Записывается ли в журнал событий на клиентском компьютере результат резервного копирования Active Directory?

Да, на клиентском компьютере в журнал событий заносится запись, показывающая успешный или не успешный результат резервного копирования Active Directory. Тем не менее, даже если запись журнала событий говорит «Успех», информация могла быть впоследствии удалена из ADDS или BitLocker могла быть перенастройка таким образом, что информация Active Directory больше не может разблокировать диск (например, путем удаления защитника ключа пароля восстановления). Кроме того, возможна подделка записи журнала.

В конечном счете, чтобы определить, существует ли законная резервная копия в ADDS, необходимо запрашивать ADDS с учетными данными администратора домена с помощью средства просмотра паролей BitLocker.

Восстановление доступа к диску

Восстановление доступа к системному диску

Если флешка с ключом вне зоны доступа, то в дело вступает ключ восстановления. При загрузке компьютера вы увидите приблизительно следующую картину

Для восстановления доступа и загрузки Windows нажимаем Enter

Увидим экран с просьбой ввести ключ восстановления

С вводом последней цифры при условии правильного ключа восстановления автоматически пойдет загружаться операционная система.

Восстановление доступа к съемным накопителям

Для восстановления доступа к информации на флешке или внешнему HDD нажимаем Забыли пароль?

Выбираем Ввести ключ восстановления

и вводим этот страшный 48-значный код. Жмем Далее

Если ключ восстановления подходит то диск будет разблокирован

Появляется ссылочка на Управление BitLocker, где можно изменить пароль для разблокировки накопителя.

Для большей безопасности информации рекомендуется использовать сложные пароли состоящие более чем из 8 знаков с буквами в разных регистрах, цифрами и специальными символами.