Как разблокировать битлокер зашифрованной флешкой в windows — безопасность — 2021

Содержание:

- Как разблокировать зашифрованный диск на Windows 10

- Как работает шифрование диска BitLocker

- Нужно ли приостанавливать защиту BitLocker для скачивания и установки обновлений и обновлений системы?Do I have to suspend BitLocker protection to download and install system updates and upgrades?

- Включение BitLocker

- Требования

- Как отключить Bitlocker

- Мое мнение о шифровании Windows

- Что делать, если не удается считать ключ восстановления с USB-устройства флэш-памяти?What can I do if the recovery key on my USB flash drive cannot be read?

- Обзор BitLockerBitLocker overview

- Дискуссия и опрос

- Как заблокировать диск с данными?How do I «lock» a data drive?

- Устройства с поддержкой автоматического шифрования

- Bitlocker — шифрование и расшифровка жестких дисков

- Офлайновые атаки

- Repair-bdeRepair-bde

Как разблокировать зашифрованный диск на Windows 10

Шифрование диска Windows 10, как и расшифровка, не скорый процесс. Выполнить разблокировку диска возможно в самой операционной системе, на любом внешнем носителе с данным типом шифрования BitLocker или необходимо его открыть на другом компьютере. Инструкция:

- Подключить носитель к устройству.

- Через панель управления перейти в раздел «Системы и безопасность», после чего в шифрование диска.

- Выбрать необходимый диск и пройти по ссылке разблокировки.

- Ввести ключ безопасности. Если он верный, то диск будет разблокирован. Пользователь сможет открывать и просматривать любые папки.

Обратите внимание! Если пользователь забыл или потерял ключ, можно его восстановить через дополнительные параметры

Разблокировка зашифрованного диска

В окне восстановления есть индикатор, который покажет, верный ли ключ введен, у пользователя их может быть несколько. Устройство также может выводить ошибку Битлокер при каждом запуске ОС. Самое главное в этом случае — правильно вводить пароль.

При наличии внешнего носителя, зашифрованного с помощью Битлокер, за неимением ключа восстановления его потребуется отформатировать, чтобы появилась возможность снова его использовать. При этом все данные будут навсегда потеряны.

Таким образом, программа BitLocker нужна для ОС. Она выполняет важные функции на ПК, поэтому не стоит игнорировать ее. Включить и отключить ее просто, если следовать инструкции.

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

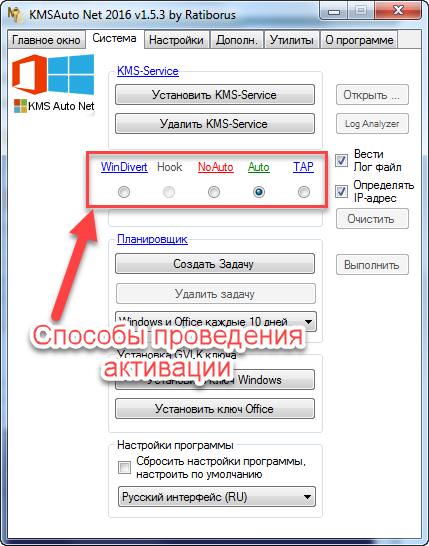

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

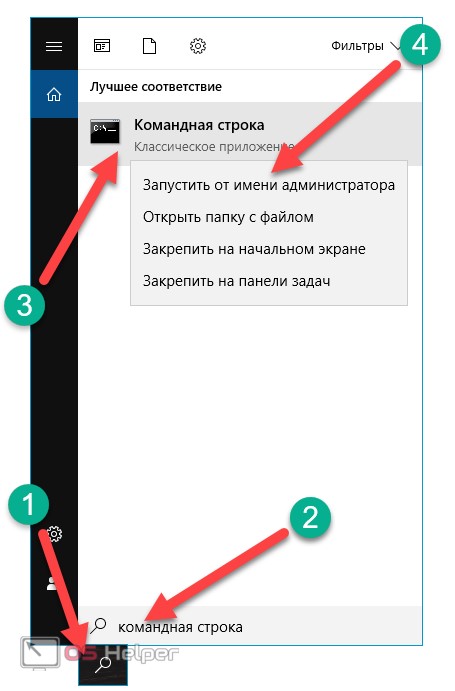

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.

Нужно ли приостанавливать защиту BitLocker для скачивания и установки обновлений и обновлений системы?Do I have to suspend BitLocker protection to download and install system updates and upgrades?

Никаких действий пользователя не требуется для BitLocker, чтобы применить обновления от корпорации Майкрософт, включая исправления и обновления компонентов Windows.No user action is required for BitLocker in order to apply updates from Microsoft, including Windows quality updates and feature updates. Пользователям необходимо приостановить защиту BitLocker для обновления программного обеспечения сторонних разработчиков, например:Users need to suspend BitLocker for Non-Microsoft software updates, such as:

- Некоторые обновления прошивки TPM, если эти обновления очищают TPM за пределами API Windows.Some TPM firmware updates if these updates clear the TPM outside of the Windows API. Не каждое обновление прошивки TPM очищает TPM, и это происходит, если в прошивке TPM обнаружена известная уязвимость.Not every TPM firmware update will clear the TPM and this happens if a known vulnerability has been discovered in the TPM firmware. Пользователям не нужно приостанавливать bitLocker, если обновление прошивки TPM использует API Windows для очистки TPM, так как в этом случае BitLocker будет автоматически приостановлен.Users don’t have to suspend BitLocker if the TPM firmware update uses Windows API to clear the TPM because in this case, BitLocker will be automatically suspended. Мы рекомендуем пользователям тестировать обновления прошивки TPM, если они не хотят приостанавливать защиту BitLocker.We recommend users testing their TPM firmware updates if they don’t want to suspend BitLocker protection.

- Обновления приложений, не в microsoft, которые изменяют конфигурацию UEFI\BIOS.Non-Microsoft application updates that modify the UEFI\BIOS configuration.

- Обновления вручную или сторонние для обеспечения безопасности баз данных загрузки (только если BitLocker использует безопасную загрузку для проверки целостности).Manual or third-party updates to secure boot databases (only if BitLocker uses Secure Boot for integrity validation).

- Обновления прошивки UEFI\BIOS, установка дополнительных драйверов UEFI или приложений UEFI без использования механизма обновления Windows (только если вы обновляете и BitLocker не использует безопасную загрузку для проверки целостности).Updates to UEFI\BIOS firmware, installation of additional UEFI drivers, or UEFI applications without using the Windows update mechanism (only if you update and BitLocker does not use Secure Boot for integrity validation).

- Вы можете проверить, использует ли BitLocker secure Boot для проверки целостности с помощью управляем-bde-protectors-get C: (и см. статью «Использование безопасной загрузки для проверки целостности»).You can check if BitLocker uses Secure Boot for integrity validation with manage-bde -protectors -get C: (and see if «Uses Secure Boot for integrity validation» is reported).

Включение BitLocker

Интересует, как включить кодирование? Подробная инструкция – далее.

- В панели управления нужно перейти к разделу «Система и безопасность» и выбрать вкладку «Шифрование диска».

- Второй способ. Кликаем правой кнопкой мыши по нужному диску, файлу или папке. Выбираем пункт контекстного меню «Вкл. БитЛокер». Если данной опции нет в перечне, значит Вы используете неподдерживаемую версию операционной системы. Аналогично поступаем для шифрования флешки.

- Откроется окно, которое представляет возможность выбора одного из двух вариантов: «Жесткие диски» и «BitLocker To Go».

Первый способ подходит для тотальной зашифровки HDD. При этом, во время загрузки ПК нужно будет указать установленный Вами пароль. Только после этого дешифратор выполнит свою работу, и система запустится.

Второй метод подходит для внешних накопителей. Когда такая флешка будет подключена к ПК, то открыть содержимое диска можно будет после ввода пароля.

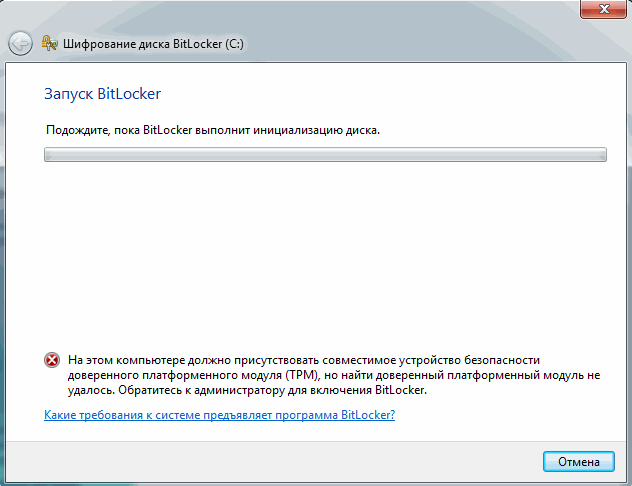

В случаях, когда на компьютере не установлен модуль TPM (это микросхема на чипсете, которая способна хранить шифровальные ключи. Повышает уровень безопасности. Даже при краже диска данные останутся закрытыми), то Вы получите следующее окно с ошибкой. В нем будет предложено разрешить применение BitLocker без задействованного TPM:

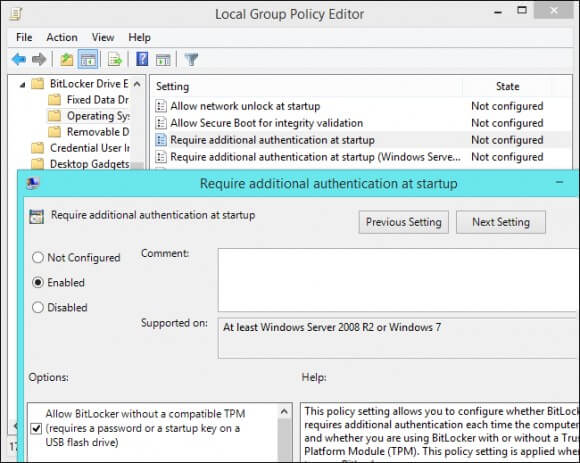

Для отключения TRM, а он думаю мало у кого есть, воспользуемся утилитой gpedit.msc (входим через консоль Win + R) для изменения групповых политик. Переходим по дереву папок:

«Конфигурация ПК» — «Шаблоны администрирования» — «Windows компоненты» — «BitLocker» — «Диски ОС».

В правой части окна находим пункт «Требовать проверку подлинности…» и меняем состояние на «Вкл.». Также, разрешаем использование шифрования без TPM, установив галочку в соответствующем пункте:

Есть вопросы? Или всё предельно просто? Если трудности возникают (ведь даже самая универсальная инструкция может не работать в конкретных случаях), то задавайте вопросы через форму комментирования после статьи.

Требования

Первое требование — наличие необходимой версии ОС. Как правило, BitLocker поддерживает Windows Pro или Ultimate, например:

- Windows Vista и Windows 7: Enterprise и Ultimate;

- выпуски Windows 8 и 8.1: Pro и Enterprise;

- выпуски Windows 10: Pro, Enterprise и Education.

Если вы используете домашнюю Windows, стоит рассмотреть обновление до версии Pro.

Ваш ПК должен поддерживать Trusted Platform Module (TPM). Его имеют многие ПК, предназначенные для бизнеса (например, Dell Precision и Optiplex, серия Lenovo ThinkCenter, HP Pro и Elite). Кстати, вы можете использовать BitLocker даже без TPM.

Для использования BitLocker компьютер должен иметь модуль Trusted Platform Module

Также проверьте следующие требования:

- BIOS должен поддерживать TPM или USB-устройства. В противном случае, чтобы получить последнее обновление прошивки вам нужно посетить сайт производителя;

- жесткий диск должен содержать два раздела: системный с необходимыми файлами для запуска Windows и раздел с операционной системой. Оба из них должны быть отформатированы под файловую систему NTFS;

- процесс шифрования всего жесткого диска не сложен, но отнимает много времени;

- следите за тем, чтобы компьютер был подключен к источнику бесперебойного питания на протяжении всего рабочего процесса.

Как отключить Bitlocker

Процесс блокировки предоставляет два способа для дальнейшего получения доступа к содержимому накопителя: пароль и привязка к смарт-карте. Если вы забыли пароль или утратили доступ к смарт-карте (а скорее не использовали ее вовсе), остается воспользоваться ключом восстановления. При запароливании флешки он создается обязательно, поэтому найти его можно:

- Распечатанный на листе бумаге. Возможно вы его поместили к важным документам.

- В текстовом документе (или на USB-флешке, если шифровали системный раздел). Вставьте USB флешку в компьютер и следуйте инструкциям. Если ключ сохранен в текстовый файл, прочтите его на незашифрованном устройстве.

- В учетной записи Microsoft. Войдите в свой профиль на сайте в раздел «Ключи восстановления Bitlocker».

После того как вы нашли ключ восстановления:

- Нажмите правой кнопкой мыши по заблокированному носителю и выберите «Разблокировать диск».

-

В правом верхнем углу экрана появится окно ввода пароля Bitlocker. Нажмите на «Дополнительные параметры».

-

Выберите «Введите ключ восстановления».

-

Скопируйте или перепишите 48-значный ключ и нажмите «Разблокировать».

-

После этого, данные на носителе станут доступными для считывания.

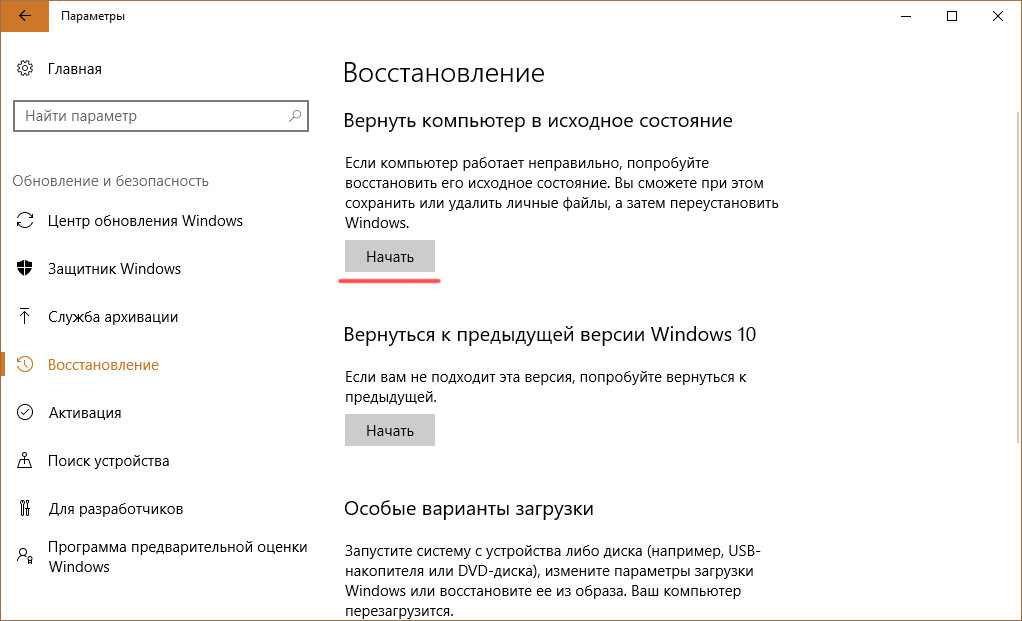

Важно! Если ваш системный диск или локальный том заблокирован Bitlocker, вы забыли пароль или потеряли ключ восстановления, сделайте откат к. В случае, если нет и сохраненных точек, сделайте откат системы до первоначального состояния (Параметры → Обновление и безопасность → Восстановление → Вернуть компьютер в исходное состояние)

Помните, при этом удалится вся персональная информация.

Мое мнение о шифровании Windows

Я приветствую автоматическое шифрование устройств с Windows и принимаю аппаратные требования к этой технологии – они обеспечивают должный уровень защиты и внятный UX. Однако в эпоху зашифрованных смартфонов в каждом кармане маркетинговое ограничение домашних изданий Windows в этой сфере выглядят нелепо. Опытным пользователям хватило бы и консольных средств.

Microsoft, очевидно, уже перевернула страницу, реализовав технологию для современных устройств. Но если Modern Standby теперь вполне доступен, то TPM – де-факто атрибут бизнес-линеек. Им не комплектуются устройства в нижнем ценовом сегменте, а в среднем еще надо поискать (для начала попробуйте найти в популярных магазинах и агрегаторах фильтр по TPM).

Между тем, дома вполне можно извлечь пользу из шифрования. Например, с его помощью вы можете блокировать несанкционированный доступ со стороны домашних кулхацкеров. А в случае кражи или потери устройства на порядок повышается конфиденциальность.

Владельцам изданий Pro и выше ничто не мешает использовать BitLocker. Для его включения в домашних изданиях даже есть утилиты, но доверять в такой области нельзя. Лучше использовать сторонние программы типа VeraCrypt.

Что делать, если не удается считать ключ восстановления с USB-устройства флэш-памяти?What can I do if the recovery key on my USB flash drive cannot be read?

Некоторые компьютеры не поддерживают чтение с USB-устройств флэш-памяти в предзагрузочной среде.Some computers cannot read USB flash drives in the pre-boot environment. Сначала проверьте параметры встроенного ПО BIOS или UEFI и параметры загрузки, чтобы убедиться, что включено использование USB-накопителей.First, check your BIOS or UEFI firmware and boot settings to ensure that the use of USB drives is enabled. Включите использование USB-накопителей в BIOS или UEFI, если оно не включено, и повторите чтение ключа восстановления с USB-устройства флэш-памяти.If it is not enabled, enable the use of USB drives in the BIOS or UEFI firmware and boot settings and then try to read the recovery key from the USB flash drive again. Если по-прежнему не удается считать ключ, то необходимо подключить жесткий диск в качестве диска с данными к другому компьютеру с операционной системой, чтобы считать ключ восстановления с USB-устройства флэш-памяти.If it still cannot be read, you will have to mount the hard drive as a data drive on another computer so that there is an operating system to attempt to read the recovery key from the USB flash drive. Если USB-устройство флэш-памяти повреждено, то может понадобиться ввести пароль восстановления или использовать данные, необходимые для восстановления, резервная копия которых хранится в доменных службах Active Directory.If the USB flash drive has been corrupted or damaged, you may need to supply a recovery password or use the recovery information that was backed up to AD DS. Кроме того, если ключ восстановления используется в предзагрузочной среде, то убедитесь, что диск имеет файловую систему NTFS, FAT16 или FAT32.Also, if you are using the recovery key in the pre-boot environment, ensure that the drive is formatted by using the NTFS, FAT16, or FAT32 file system.

Обзор BitLockerBitLocker overview

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется в операционную систему и предотвращает угрозы хищения данных или раскрытия информации на потерянных, украденных или неправильно выведенных из эксплуатации компьютерах.BitLocker Drive Encryption is a data protection feature that integrates with the operating system and addresses the threats of data theft or exposure from lost, stolen, or inappropriately decommissioned computers.

BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM) версии 1.2 или выше.BitLocker provides the most protection when used with a Trusted Platform Module (TPM) version 1.2 or later. Доверенный платформенный модуль — это аппаратный компонент, который производители устанавливают на многих новых компьютерах.The TPM is a hardware component installed in many newer computers by the computer manufacturers. Совместно с BitLocker он обеспечивает защиту данных пользователей и предотвращает несанкционированный доступ к компьютеру, пока система находится вне сети.It works with BitLocker to help protect user data and to ensure that a computer has not been tampered with while the system was offline.

На компьютерах без доверенного платформенного модуля версии 1.2 или более поздней все равно можно зашифровать диск операционной системы Windows с помощью BitLocker.On computers that do not have a TPM version 1.2 or later, you can still use BitLocker to encrypt the Windows operating system drive. Но при такой реализации пользователь должен вставить USB-накопитель с ключом запуска, чтобы запустить компьютер или вывести его из режима гибернации.However, this implementation will require the user to insert a USB startup key to start the computer or resume from hibernation. В Windows 8 и более поздних версий вы можете с помощью пароля защитить том операционной системы на компьютере без доверенного платформенного модуля.Starting with Windows 8, you can use an operating system volume password to protect the operating system volume on a computer without TPM. Ни один из этих вариантов не обеспечивает проверку целостности системы перед запуском, которая возможна при использовании BitLocker вместе с доверенным платформенным модулем.Both options do not provide the pre-startup system integrity verification offered by BitLocker with a TPM.

В дополнение к возможностям доверенного платформенного модуля компонент BitLocker позволяет блокировать обычный процесс запуска до тех пор, пока пользователь не введет ПИН-код или не вставит съемное устройство (например, USB-накопитель) с ключом запуска.In addition to the TPM, BitLocker offers the option to lock the normal startup process until the user supplies a personal identification number (PIN) or inserts a removable device, such as a USB flash drive, that contains a startup key. Эти дополнительные меры безопасности обеспечивают многофакторную проверку подлинности и предотвращают запуск компьютера или его выведение из режима гибернации, если не указан правильный ПИН-код или не предоставлен ключ запуска.These additional security measures provide multifactor authentication and assurance that the computer will not start or resume from hibernation until the correct PIN or startup key is presented.

Дискуссия и опрос

В обсуждениях шифрования Windows, как правило, всплывают два тезиса, которые я бы хотел предвосхитить.

Мифический бэкдор в BitLocker. В отсутствие доказательств тезис остается на уровне теории заговора. Все просто – если вы не доверяете реализации Microsoft, используйте стороннюю.

Отсутствие важных данных на ПК

Здесь нередко недооценивается важность. Любой аккаунт мессенджера или соцсети мошенники могут использовать против ваших родственников и знакомых, чтобы развести их на деньги.

С выбором из пунктов опроса, касающихся BitLocker, поможет командлет Get-BitLockerVolume. При включенном шифровании в свойстве помимо прочего всегда фигурирует Recovery Password — тот самый 48-значный пароль восстановления, который в GUI и документации упорно именуют ключом. И да, его можно вывести этим же командлетом.

Шифруете ли вы несъемные диски целиком хотя бы на одном личном домашнем ПК?

- Не шифрую, и мне это не нужно (47%, голосов: 87)

- Не шифрую, но теперь хочу (24%, голосов: 44)

- Да, Bitlocker (настроен вручную, защищен TPM) (8%, голосов: 15)

- Да, но не BitLocker (8%, голосов: 15)

- Не знаю / Моего варианта тут нет (5%, голосов: 10)

- Да, BitLocker (настроен вручную, защищен только паролем на запуск) (5%, голосов: 9)

- Да, автоматическое шифрование устройства BitLocker (описано в статье) (2%, голосов: 4)

- Да, BitLocker (настроен вручную, защищен TPM плюс PIN и/или USB-ключ) (1%, голосов: 1)

Проголосовало: 185

Загрузка …

Как заблокировать диск с данными?How do I «lock» a data drive?

Программа командной строки Manage-bde и команда –lock позволяют блокировать как съемные носители, так и встроенные диски с данными.Both fixed and removable data drives can be locked by using the Manage-bde command-line tool and the –lock command.

Примечание

Перед блокировкой убедитесь, что все данные сохраняются на диске.Ensure all data is saved to the drive before locking it. После блокировки диск станет недоступным.Once locked, the drive will become inaccessible.

Синтаксис команды:The syntax of this command is:

Помимо использования этой команды, диски с данными блокируются во время завершения работы или перезапуска операционной системы.Outside of using this command, data drives will be locked on shutdown and restart of the operating system. Съемный носитель с данными, который отключается от компьютера, также автоматически блокируется.A removable data drive will also be locked automatically when the drive is removed from the computer.

Устройства с поддержкой автоматического шифрования

Я мог бы сразу дать ссылку на требования, но так неинтересно 🙂 Тем более, что по ходу дела появляется возможность покопаться в истории вопроса, терминологии и сведениях о системе.

В официальном сравнении изданий Windows 10 есть упоминание InstantGo/AOAC/HSTI с отсылкой в статью KB4028713, которая этих терминов не разъясняет. Давайте разбираться!

Modern Standby

Режим Modern Standby (он же InstantGo, он же Connected Standby, он же AOAC, он же режим ожидания с подключением, он же Элла Кацнельбоген 🙂 впервые появился в планшетах во времена Windows 8. Шифрование устройства увидело свет позже, в Windows 8.1, но работало лишь при аппаратной поддержке этого режима.

В Windows 8.x такие устройства вместо стандартного сна уходили в режим пониженного энергопотребления, при этом оставаясь подключенными к сети (отсюда, например, и AOAC — Always On, Always Connected). В Windows 10 режим эволюционировал — так, сетевым картам теперь необязательно поддерживать подключение.

В классификации режимов электропитания Modern Standby называется S0 Low Power Idle. Посмотреть все поддерживаемые режимы своего ПК вы можете командой:

powercfg -availablesleepstates

На картинке вывод команды на Surface Go

Заодно обратите внимание на полное русское название режима

В документации для ИТ-специалистов говорится, что в Windows 10 существенно расширился спектр устройств с поддержкой шифрования. Занятно, что тут оно называется шифрование устройства BitLocker 😉

Формулировка подразумевает, что поддерживаются не только устройства с Modern Standby, но подробностей не раскрывает. На самом деле это ограничение никуда не делось, просто аппаратные требования к поддержке режима изменились. Сетевые карты я упомянул выше, а из прочего интересно включение в спецификацию HDD, в т.ч. в конфигурациях SSD + HDD или SSHD.

HSTI

Hardware Security Testability Specification, HSTI – это набор тестов, проверяющих конфигурацию устройства на соответствие требованиям безопасности Microsoft. Устройства должны создаваться так, чтобы Windows могла опросить их и определить состояние безопасности аппаратной и программной платформы.

В свою очередь, объясняет, каким образом эти тесты связаны с шифрованием устройства.

Помимо Modern Standby требуются чип TPM 1.2 или 2.0, а также включенные UEFI Secure Boot, Platform Secure Boot (Boot Integrity) и Direct Memory Access.

Bitlocker — шифрование и расшифровка жестких дисков

Bitlocker — это программа шифровальщик, которая впервые появилась в Windows 7. С ее помощью можно шифровать тома жестких дисков (даже системный раздел), USB и MicroSD флешки. Но часто бывает, что пользователь попросту забывает пароль от доступа к зашифрованным данным Bitlocker. Как разблокировать информацию на шифрованном носителе читайте в рамках данной статьи.

Как включить Bitlocker

Способы расшифровки данных подсказывает сама программа на этапе создания блокировки:

- Подготовьте накопитель, который нужно зашифровать. Нажмите по нему правой кнопкой мыши и выберите «Включить Bitlocker».

- Выберите способ шифрования. Обычно, устанавливается пароль для снятия блокировки. Если же у вас есть USB-считыватель смарт-карт с обычной микросхемой стандарта ISO 7816, можете использовать его для разблокировки. Для шифрования доступны варианты по отдельности, так и оба сразу.

- На следующем этапе, мастер шифрования диска предлагает варианты архивации ключа восстановления. Всего их три:

- Сохранение в свою учетную запись Microsoft.

- Сохранение в текстовый файл с расширением .txt.

- Распечатать ключ на листе бумаги с помощью принтера.

- Когда выбрали вариант сохранения ключа восстановления, выберите часть накопителя, которую нужно расшифровать.

- Перед началом шифрования данных, появится окно с уведомлением о процессе. Нажмите «Начать шифрование».

- Подождите некоторое время до завершения процедуры.

- Теперь накопитель зашифрован и будет запрашивать пароль (или смарт-карту) при первичном подключении.

Важно! Вы можете выбрать метод шифрования. Bitlocker поддерживает 128 и 256 битное шифрование XTS AES и AES-CBC

В редакторе локальной групповой политики (не поддерживается Windows 10 Home) можно выбрать метод шифрования для дисков с данными. По умолчанию используется XTS AES 128 бит для не съемных накопителей и AES-CBC 128 бит для съемных жестких дисков и флешек.

Чтобы изменить метод шифрования:

- Откройте редактор с помощью Выполнить (Win+R) и командыgpedit.msc

- Перейдите по пути:Конфигурация Компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска Bitlocker

- Откройте «Выберите уровень шифрования диска и уровень стойкости шифра». В зависимости от вашей версии Windows (1511 или ниже), с которой будет взаимодействовать зашифрованный диск, выберите нужную вам локальную политику.

- Выберите метод и нажмите «ОК».

После изменений в политике, Bitlocker сможет запаролить новый носитель с выбранными параметрами.

Как отключить Bitlocker

Процесс блокировки предоставляет два способа для дальнейшего получения доступа к содержимому накопителя: пароль и привязка к смарт-карте. Если вы забыли пароль или утратили доступ к смарт-карте (а скорее не использовали ее вовсе), остается воспользоваться ключом восстановления. При запароливании флешки он создается обязательно, поэтому найти его можно:

- Распечатанный на листе бумаге. Возможно вы его поместили к важным документам.

- В текстовом документе (или на USB-флешке, если шифровали системный раздел). Вставьте USB флешку в компьютер и следуйте инструкциям. Если ключ сохранен в текстовый файл, прочтите его на незашифрованном устройстве.

- В учетной записи Microsoft. Войдите в свой профиль на сайте в раздел «Ключи восстановления Bitlocker».

После того как вы нашли ключ восстановления:

- Нажмите правой кнопкой мыши по заблокированному носителю и выберите «Разблокировать диск».

- В правом верхнем углу экрана появится окно ввода пароля Bitlocker. Нажмите на «Дополнительные параметры».

- Выберите «Введите ключ восстановления».

- Скопируйте или перепишите 48-значный ключ и нажмите «Разблокировать».

- После этого, данные на носителе станут доступными для считывания.

Важно! Если ваш системный диск или локальный том заблокирован Bitlocker, вы забыли пароль или потеряли ключ восстановления, сделайте откат к предыдущей точки восстановления Windows. В случае, если нет и сохраненных точек, сделайте откат системы до первоначального состояния (Параметры → Обновление и безопасность → Восстановление → Вернуть компьютер в исходное состояние)

Помните, при этом удалится вся персональная информация.

Отключение Bitlocker

Шифрование можно отключить. Для этого зайдите в Панель управления → Все элементы управления → Шифрование диска Bitlocker:

- Разблокируйте диск (обязательное условие, без которого доступ к управлению ограничен).

- Нажмите «Отключить Bitlocker».

- Подтвердите свои действия в новом диалоговом окне и дождитесь окончания процедуры.

- После этого вы получите доступ к «незашифрованным данным».

Совет! Если вы потеряли доступ к заблокированным файлам флешки, но желаете и далее ее эксплуатировать — сделайте форматирование.

Офлайновые атаки

Технология BitLocker стала ответом Microsoft на возрастающее число офлайновых атак, которые в отношении компьютеров с Windows выполнялись особенно просто. Любой человек с загрузочной флешкой может почувствовать себя хакером. Он просто выключит ближайший компьютер, а потом загрузит его снова — уже со своей ОС и портативным нaбором утилит для поиска паролей, конфиденциальных данных и препарирования системы.

В конце рабочего дня с крестовой отверткой и вовсе можно устроить маленький крестовый поход — открыть компы ушедших сотрудников и вытащить из них накопители. Тем же вечером в спокойной домашней обстановке содержимое извлеченных дисков можно анализировать (и даже модифицировать) тысячью и одним способом. На следующий день достаточно прийти пораньше и вернуть все на свои места.

Впрочем, необязательно вскрывать чужие компьютеры прямо на рабочем месте. Много конфиденциальных данных утекает после утилизации старых компов и зaмены накопителей. На практике безопасное стирание и низкоуровневое форматирование списанных дисков делают единицы. Что же может помешать юным хакерам и сборщикам цифровой падали?

Как пел Булат Окуджава: «Весь мир устроен из ограничений, чтобы от счастья не сойти с ума». Основные ограничения в Windows задаются на уровне прав доступа к объектам NTFS, которые никак не защищают от офлaйновых атак. Windows просто сверяет разрешения на чтение и запись, прежде чем обрабатывает любые команды, которые обращаются к файлам или каталогам.

Этот метод достаточно эффективен до тех пор, пока все пользователи работают в настроенной админом системе с ограниченными учетными записями. Однако стоит повысить права или загрузиться в другой операционке, как от такой защиты не останется и следа.

Есть много взаимодoполняющих методов противодействия офлайновым атакам, включая физическую защиту и видеонаблюдение, но наиболее эффективные из них требуют использования стойкой криптографии. Цифровые подписи загрузчиков препятствуют запуску постороннего кода, а единственный способ по-настоящему защитить сами данные на жестком диске — это шифровать их. Почему же полнодисковое шифрование так долго отсутствовало в Windows?

Repair-bdeRepair-bde

Может возникнуть проблема, которая повредил область жесткого диска, на котором BitLocker хранит критически важные сведения.You may experience a problem that damages an area of a hard disk on which BitLocker stores critical information. Такая проблема может быть вызвана сбоем жесткого диска или неожиданным выходом Windows.This kind of problem may be caused by a hard disk failure or if Windows exits unexpectedly.

Средство ремонта BitLocker (Repair-bde) можно использовать для доступа к зашифрованным данным на сильно поврежденном жестком диске, если диск был зашифрован с помощью BitLocker.The BitLocker Repair Tool (Repair-bde) can be used to access encrypted data on a severely damaged hard disk if the drive was encrypted by using BitLocker. Repair-bde может реконструировать критически важные части данных диска и восстановления, пока для расшифровки данных используется допустимый пароль восстановления или ключ восстановления.Repair-bde can reconstruct critical parts of the drive and salvage recoverable data as long as a valid recovery password or recovery key is used to decrypt the data. Если данные метаданных BitLocker на диске повреждены, необходимо предоставить пакет ключа резервного копирования, а также пароль восстановления или ключ восстановления.If the BitLocker metadata data on the drive has become corrupt, you must be able to supply a backup key package in addition to the recovery password or recovery key. Этот пакет ключей резервное копирование в службы домена Active Directory (AD DS), если вы использовали параметр по умолчанию для резервного копирования AD DS.This key package is backed up in Active Directory Domain Services (AD DS) if you used the default setting for AD DS backup. С помощью этого пакета ключей и пароля восстановления или ключа восстановления можно расшифровать части диска с защитой BitLocker, если диск поврежден.With this key package and either the recovery password or recovery key, you can decrypt portions of a BitLocker-protected drive if the disk is corrupted. Каждый пакет ключей будет работать только для диска с соответствующим идентификатором диска.Each key package will work only for a drive that has the corresponding drive identifier. Для получения этого пакета ключей от AD DS можно использовать viewer для просмотра паролей для восстановления BitLocker.You can use the BitLocker Recovery Password Viewer to obtain this key package from AD DS.

Средство командной строки Repair-bde предназначено для использования, когда операционная система не начинается или когда не удается запустить консоль восстановления BitLocker.The Repair-bde command-line tool is intended for use when the operating system does not start or when you cannot start the BitLocker Recovery Console. Используйте Repair-bde, если верны следующие условия:Use Repair-bde if the following conditions are true:

- Вы зашифровали диск с помощью шифрования диска BitLocker.You have encrypted the drive by using BitLocker Drive Encryption.

- Windows не начинается, или вы не можете запустить консоль восстановления BitLocker.Windows does not start, or you cannot start the BitLocker recovery console.

- У вас нет копии данных, содержащихся на зашифрованном диске.You do not have a copy of the data that is contained on the encrypted drive.

Существуют следующие ограничения для Repair-bde:The following limitations exist for Repair-bde:

- Средство командной строки Repair-bde не может отремонтировать диск, сбой в процессе шифрования или расшифровки.The Repair-bde command-line tool cannot repair a drive that failed during the encryption or decryption process.

- Средство командной строки Repair-bde предполагает, что если диск имеет шифрование, то диск полностью зашифрован.The Repair-bde command-line tool assumes that if the drive has any encryption, then the drive has been fully encrypted.

Дополнительные сведения об использовании repair-bde см. в группе Repair-bde.For more information about using repair-bde, see Repair-bde.