Dmz — что это такое и как оно работает

Содержание:

Организация DMZ-подсети на cisco ASA 5510 или как мы переходили на Cisco ASA — часть 4

Приоритезацию трафика для voip и skype сделали, наступил следующий этап подготовки к переходу — организация DMZ-подсети. Сама по себе организация DMZ-подсети ничего сложного из себя не представляет: отдельный порт для отдельной физической сети с отдельной адресацией. Естественно, доступа из подсети DMZ в основную подсеть быть не должно, доступ же из основной сети в подсеть DMZ должен быть без ограничений. Еще несколько условий для нашей реализации DMZ:

- Не все сервера из DMZ могут свободно ходить в интернет;

- Некоторые сервера могут ходить только по определенным адресам;

- Некоторые сервера должны иметь полный доступ в интернет;

- Скорость доступа в интернет для всех серверов должна быть ограничена;

- К некоторым сервисам в локальной сети все же должен быть доступ из DMZ;

Собственно, начнем с начала То есть с конфигурирования интерфейса:

Security-level 99 как раз и отвечает за то, чтобы клиенты из DMZ, по умолчанию, не могли достучаться до локальной сети (она у нас имеет security-level 100). Клиенты из локальной сети, при такой настройке, будут иметь доступ к ресурсам DMZ.

Интерфейс сконфигурирован, пора прописывать правила доступа. Для облегчения восприятия, назовем access-list FROMDMZ — очевидно, что действовать он будет на пакеты исходящие из сети DMZ. Несмотря на запрет доступа из сети с меньшим security-level в сеть с бОльшим, лучше после разрешений доступа в локальную сеть к определенным сервисам, указать явный запрет на весь трафик из DMZ в локальную сеть.

Итак, разрешим доступ всей подсети DMZ к почтовым серверам и DNS-серверам во всей локальной сети:

Далее запретим весь остальной трафик из DMZ в локальную сеть:

Разрешим доступ к внешним DNS-серверам:

Создадим object-group для серверов, которым необходим доступ в интернет без ограничений по адресам:

Далее можно разрешать доступ к конкретным внешним IP-адресам и в конце добавить запрет для остального трафика.

Учитывая то, что на нашей Cisco ASA настроен костыль, похожий на PBR (см. часть 1), нам придется заставить железяку выбирать интерфейс для трафика из локальной сети в DMZ, иначе весь трафик, адресованный на порты 80, 443, 8080 и др. будет уходить не на тот интерфейс. Для этого достаточно добавить правило:

При рестарте устройства, который в идеале вообще не произойдет никогда, это правило может загрузиться раньше остальных и тогда трафик опять пойдет «не туда». К сожалению, ASA не сохраняет порядок следования правил static. В таком случае это правило надо удалить и добавить заново:

Костыль, но с этим надо как-то жить… На этой позитивной ноте, переходим к ограничению скорости. Создадим object-group и access-list:

источник

Beamforming (адаптивное формирование диаграммы направленности луча)

Многопользовательский MIMO (MU-MIMO) повышает пропускную способность канала за счет одновременной передачи данных на множество клиентов. Но есть еще другая эффективная технология – формирование диаграммы направленности луча в нисходящем канале – TxBF.

TxBF впервые была представлена в стандарте 802.11n, но широкого распространения не получила. Если в MIMO с каждой антенны отправляются разные пространственные потоки, то при формировании луча с нескольких антенн отправляется один и тот же поток со сдвигом фаз.

Роутер отправляет служебную информацию к клиенту со всех своих антенн, а клиент в обязательном порядке отвечает роутеру матрицей, которая указывает, что он увидел от каждой из антенн. Программное обеспечение маршрутизатора вычисляет примерное местоположение клиента и вносит поправки в работу всех своих передатчиков таким образом, что бы максимизировать сигнал на клиенте.

Например, для устранения замираний на одной из антенн изменяется фазовый сдвиг или увеличивается амплитуда сигнала для прохождения преграды. Если сигнал с разных антенн приходит синфазно и с одинаковой мощностью, он складывается – это понятие называется конструктивной интерференцией. В этом случаем за счет увеличения мощности сигнала возрастает скорость передачи данных и максимальное расстояние до клиента. И наоборот если приходит два сигнал с противоположной фазой они гасятся, и результирующая амплитуда сигнала может быть равна нулю – это называется деструктивной интерференцией радиоволн.

Для формирования диаграммы направленности требуется использование фазированной антенной решетки, в которой имеется множество одинаковых антенн и они разнесены на фиксированное друг от друга расстояние (для работы в противофазе).

За счет одновременной передачи данных сразу нескольким клиентам и поддержки множества пространственных потоков MU-MIMO позволяет увеличить канальную скорость в полосе.

Умея контролировать фазовую диаграмму направленности антенны, можно управлять зонами с максимальной конструктивной интерференцией — там, где сигнал является самым сильным, так и зонами с максимальной деструктивные интерференцией — там, где сигнал является самым слабым. А имея матрицу с параметрами сигналов от клиентов и зная их относительное положение, можно создавать шаблон для связи сразу с несколькими клиентами одновременно и независимо.

Технические характеристики и комплектация

Слово «Extra» в названии модели, возможно, указывает на то, что этот аппарат первым из всей линейки ZyXEL Keenetic получил поддержку двух частотных диапазонов беспроводной связи – 2,4 GHz и 5 GHz, которые способны работать одновременно. Кроме него этой функцией наделены только старшие и гораздо более дорогостоящие модели. Во всем остальном Кинетик Экстра уступает топовым «собратьям» лишь незначительно.

Аппарат предназначается для тех, кому важна максимально высокая скорость связи в домашней сети между устройствами с гигабитными LAN-портами, а также полноценная поддержка USB и прочие «вкусняшки» на все случаи жизни. О них немного позже.

Как и остальные маршрутизаторы этой марки, Экстра не блещет изысканным дизайном, его главная сила – внутри. В недрах неброского пластикового корпуса скрывается:

- Чипсет MT7620A с тактовой частотой 600 MHz.

- Оперативная память (RAM) – DDR2 128 Mb.

- Постоянная флеш-память (ROM) – 16 Mb.

- Модуль Wi-Fi стандарта IEEE 802.11n/g/b 5 GHz и 2,4 GHz с максимальной скоростью передачи 600 Mbit/s (при одновременной работе в двух диапазонах).

Снаружи находятся:

- 5 гигабитных Ethernet-портов: 1 WAN и 4 LAN, с функцией автоматического определения типа кабеля.

- 1 порт USB 2.0 с возможностью подключения 3G и 4G-модемов, принтеров, накопителей данных.

- 2 несъемных двухдиапазонных MIMO-антенны с коэффициентом усиления 3 dBi (300 + 300 Mbit/s).

- Разъем для подключения блока питания.

- Кнопка Power (питание).

- Кнопка управления точкой доступа Wi-Fi.

- Кнопка Reset (для сброса настроек).

- Программируемая кнопка (действие задается в настройках веб-интерфейса).

- 9 светодиодных индикаторов состояния.

Это интересно: Что такое MTU? Как изменить MTU в настройках роутера? На днище, как обычно, расположен лейбл с серийным номером, mac-адресом и данными для доступа к Wi-Fi, а также резиновые ножки и петли для фиксации роутера на стене.

В комплектацию, помимо самого аппарата, входят блок питания на 12 V, патч-корд и набор документов – гарантийный талон и два руководства пользователя.

Настройка DMZ на роутере

Роутеры позволяют добавить в DMZ только одно устройство. Роутер должен получать «белый» IP-адрес. Только в этом случае будет возможен доступ к нему из глобальной сети. Информацию об этом можно получить у вашего интернет провайдера. Некоторые провайдеры бесплатно выдают внешний IP-адрес, но зачастую за эту услугу требуется дополнительная плата.

Установка статического IP-адреса

Добавить в DMZ можно только компьютер, имеющий статический IP-адрес. Поэтому первым делом меняем его. Для этого открываем свойства сетевого подключения и в настройках TCP/IP прописываем статический IP-адрес в диапазоне адресов вашей сети. Например, если у вашего роутера IP 192.168.0.1, то для компьютера можно указать 192.168.0.10. Маска подсети стандартная – 255.255.255.0. А в поле «Шлюз» нужно указать адрес вашего роутера.

Следует обратить внимание, что IP-адрес, заданный компьютеру не должен быть в диапазоне адресов, раздаваемых. На этом настройка компьютера завершена и можно переходить к настройкам роутера. На этом настройка компьютера завершена и можно переходить к настройкам роутера

На этом настройка компьютера завершена и можно переходить к настройкам роутера.

Настройка роутера

Первым делом DMZ на роутере нужно включить, поскольку по умолчанию она всегда отключена.

Находим соответствующий пункт меню в веб-интерфейсе устройства:

- На роутерах Asus нужная вкладка так и называется – DMZ.

- На роутерах TP-Link откройте пункт «Переадресация», а в нём будет подпункт DMZ.

- У D-Link ищите пункт «Межсетевой экран».

В любом случае на вкладке настроек нужно поставить галочку в поле «Включить». А рядом найти поле, которое называется «Адрес узла DMZ» или «Адрес видимой станции» (в зависимости от модели роутера могут быть другие варианты). В это поле вписываем статический адрес компьютера или другого устройства, которое нужно добавить в DMZ. В нашем случае это 192.168.0.10.

Сохраните настройки и перезапустите роутер. На этом всё: все порты на выбранном ПК открыты. Любая программа, которая использует входящие подключения, будет думать, что выходит в сеть напрямую. Все остальные программы будут работать в штатном режиме.

Ниже приведен пример настройки маршрутизатора с англоязычным интерфейсом.

Создание DMZ удобный способ упростить работу нужных программ, однако следует иметь в виду, что открытый доступ к ПК повышает риски сетевых атак и заражения вирусами.

Поэтому на устройстве, используемом в качестве узла DMZ, нужно обязательно установить файервол и антивирусную программу.

DMZ в роутере — это функция, которая позволяет открыть все внешние порты для конкретного IP из локальной сети роутера.

Обычно применяется для реализации удалённого доступа к конкретному устройству находящемуся за роутером. Особенно часто DMZ применяется для доступа из любой точки интернета к IP камерам или видеорегистратору, т.е. для видеонаблюдения.

Очень многие Wi_Fi роутеры имеют функцию предоставления доступа из внешней сети к устройствам в своей локальной сети (режим DMZ host, оно же exposed host). В этом режиме у устройства (компьютера, видеорегистратора, IP-камера, и т.д.) в локальной сети открыты все порты. Это не вполне соответствует каноническому определению DMZ, так как устройство с открытыми портами не отделяется от внутренней сети. То есть DMZ-хост может свободно подключиться к ресурсам во внутренней сети, в то время как соединения с внутренней сетью из канонического DMZ блокируются разделяющим их фаерволом, т.е. с точки зрения безопасности решение не самое лучшее. Следует помнить, что это всего один из способов организации доступа к устройству в другой локальной сети. Популярен ещё простой проброс портов. Его тоже поддерживает практически любой современный и не очень роутер. Но есть одно существенное отличие. С настройкой DMZ справится любой школьник, а вот проброс портов не так прост для человека, который делает подобное впервые.

DMZ — это комплексное решение, и теребуется несколько простых шагов для использования его. При реализации, к примеру, доступа из интернет к видеорегистратору требуется:

-

Ввести в настройках DMZ роутера IP видеорегистратора

Роутер должен получать от провайдера постоянный IP или должен использоваться DDNS

Почему для DMZ требуется именно постоянный IP адрес, и почему его можно заменить DDNS?

Видите как просто. В этом и есть удобство DMZ. Ещё одним плюсом является, возможность настройки маршрутизатора (роутера) не зная какой порт будет выбран для допустим видеорегистратора. И как следствие дальнейшая смена порта доступа, независимо от настроек маршрутизатора.

Настройка DMZ на роутере

Роутеры позволяют добавить в DMZ только одно устройство. Роутер должен получать «белый» IP-адрес. Только в этом случае будет возможен доступ к нему из глобальной сети. Информацию об этом можно получить у вашего интернет провайдера. Некоторые провайдеры бесплатно выдают внешний IP-адрес, но зачастую за эту услугу требуется дополнительная плата.

Установка статического IP-адреса

Добавить в DMZ можно только компьютер, имеющий статический IP-адрес. Поэтому первым делом меняем его. Для этого открываем свойства сетевого подключения и в настройках TCP/IP прописываем статический IP-адрес в диапазоне адресов вашей сети. Например, если у вашего роутера IP 192.168.0.1, то для компьютера можно указать 192.168.0.10. Маска подсети стандартная – 255.255.255.0. А в поле «Шлюз» нужно указать адрес вашего роутера.

Следует обратить внимание, что IP-адрес, заданный компьютеру не должен быть в диапазоне адресов, раздаваемых DHCP сервером. На этом настройка компьютера завершена и можно переходить к настройкам роутера

На этом настройка компьютера завершена и можно переходить к настройкам роутера.

Настройка роутера

Первым делом DMZ на роутере нужно включить, поскольку по умолчанию она всегда отключена.

Находим соответствующий пункт меню в веб-интерфейсе устройства:

- На роутерах Asus нужная вкладка так и называется – DMZ.

- На роутерах TP-Link откройте пункт «Переадресация», а в нём будет подпункт DMZ.

- У D-Link ищите пункт «Межсетевой экран».

В любом случае на вкладке настроек нужно поставить галочку в поле «Включить». А рядом найти поле, которое называется «Адрес узла DMZ» или «Адрес видимой станции» (в зависимости от модели роутера могут быть другие варианты). В это поле вписываем статический адрес компьютера или другого устройства, которое нужно добавить в DMZ. В нашем случае это 192.168.0.10.

Сохраните настройки и перезапустите роутер. На этом всё: все порты на выбранном ПК открыты. Любая программа, которая использует входящие подключения, будет думать, что выходит в сеть напрямую. Все остальные программы будут работать в штатном режиме.

Ниже приведен пример настройки маршрутизатора с англоязычным интерфейсом.

Создание DMZ удобный способ упростить работу нужных программ, однако следует иметь в виду, что открытый доступ к ПК повышает риски сетевых атак и заражения вирусами.

Поэтому на устройстве, используемом в качестве узла DMZ, нужно обязательно установить файервол и антивирусную программу.

- https://hobbyits.com/chto-takoe-dmz-v-routere-i-kak-nastroit-demilitarizovannuyu-zonu/

- http://ithelp21.ru/probros-portov-zyxel-router/

- https://naseti.com/o-routerah/dmz.html

Что такое DMZ

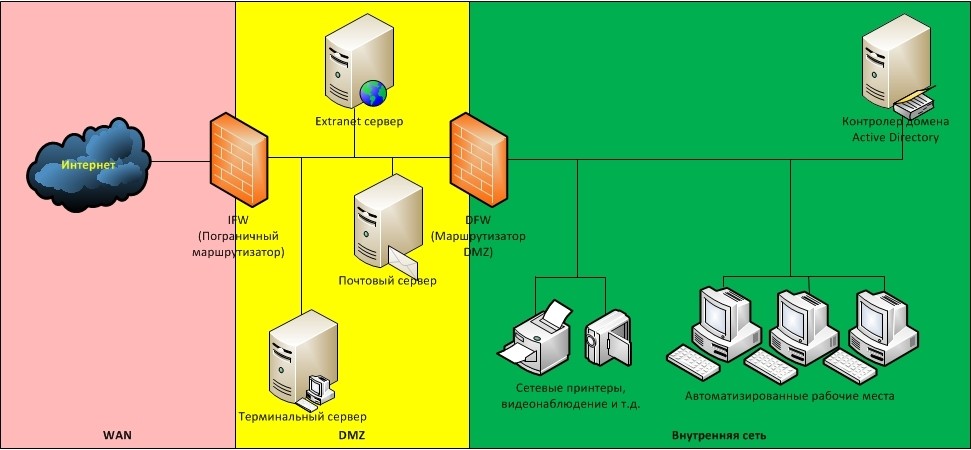

Является физическим или виртуальным сервером, служащим как буфер между локальной сетью и интернетом. Применяется для предоставления пользователям локальной сети услуг электронной почты, удалённых серверов, веб-приложений и других программ, которые требуют доступ во Всемирную паутину. Для доступа к внутренним ресурсам извне нужно пройти процедуру авторизации, попытка войти для не авторизованных пользователей успехом не увенчается. В большинстве случаев это настройка маршрутизатора.

Название происходит от английской аббревиатуры, обозначающей демилитаризованную зону как барьер между враждующими территориями. Эта технология применяется, когда вы создаёте домашний сервер, доступ к которому должен осуществляться с любого компьютера, подсоединённого к интернету. Настоящая демилитаризованная зона используется в больших корпоративных сетях с высоким уровнем внутренней защиты. Домашние модели роутеров полностью открывают компьютер для доступа к интернету.

Основной шлюз, установленный по умолчанию — что это такое

Основной шлюз (установленный по умолчанию, default gateway) — является главным, он обрабатывает все пакеты данных, которые отправляются узлом за пределы его локальной сети в глобальную паутину или просто в другую ЛВС. Т.е. если ПК не знает куда отправлять пакеты данных, то он обращается к основному сетевому шлюзу.

Работает это так. Когда вы обмениваетесь данными в пределах своей сети — устройства связываются между собой напрямую, но когда необходимо выйти уже в глобальную или другую сеть, то соединение уже идет через шлюз, установленный по умолчанию, который у вас установлен. Чаще всего в TCP IP — это маршрутизатор.

На картинке вы видите 3 компьютера в одной локальной сетке с одним общим роутером-шлюзом сети по умолчанию. Для обмена данными с компьютером в другой ЛВС, вначале отсылается запрос на маршрутизатор, а уже он отправляет данные на роутер другой сетке, который в свою очередь находит в ней адресата и осуществляет ему доставку.

Основной шлюз — как узнать его адрес

Есть несколько способов. В этом материале мы рассмотрим три самых простых из них, чтобы это не занимало у вас много времени и было не слишком сложно.

1 Способ.

1. Нажмите разом «WIN + R» на клавиатуре, вбейте ncpa.cpl и нажмите «ОК».

2. Откройте действующее сетевое подключение и нажмите на кнопку «Сведения». Откроется новое окно с его адресом (смотрите скриншот).

2 Способ.

1. Также разом нажмите клавиши «WIN + R», но в этом раз уже введите команду cmd.

2. В открывшейся командной строке введите — ipconfig /all. Адрес будет у строки «Основной-шлюз».

3 Способ.

Просто переверните свой роутер и на обратной стороне будет адрес (смотрите картинку). Кстати, там же будет и другая информация — логин и пароль для доступа к панели его управления.

Как перенастроить оптический модем ONT-терминал в режим моста.

В отличие от ADSL-модемов, оптические модемы (ONT-терминалы) как правило настраиваются удаленно технической поддержкой провайдера. Почему? Причина этого кроется в том, что необходимо помимо перенастройки клиентского оборудования, нужно еще перенастроить и порт со стороны провайдера. Поэтому алгоритм перенастройки тип подключения на ONT-терминале следующий: Вы звоните в техподдержку провайдера и сообщаете о том, что Вам необходимо перенастроить Ваш оптический модем в режим моста (бридж). В Ваше устройство удаленно загружаются необходимые настройки и переконфигурируется порт на станционном OLT-устройстве.

Решил написать небольшую заметку с простыми пояснениями на тему, что такое режим бриджа (bridge) и режим роутера (router) в ADSL-модеме. Я здесь не буду писать, какой режим лучше или хуже, и так понятно, что все зависит от задачи, которая стоит перед вами. Попробую на пальцах объяснить, чем они отличаются, а вы уже решайте, что лучше — бридж или роутер Названия режимов пошли от английских слов bridge (мост) и router (маршрутизатор). То есть верными будут и фразы, что модем работает в режиме моста или в режиме маршрутизатора.

Теперь об отличиях. ADSL-модем, который работает в режиме бриджа представляет из себя не, что иное как просто переходник между шнуром из вашей телефонной розетки и сетевым шнуром, который подключается к сетевой плате компьютера. Так как напрямую телефонный провод включить в сетевую плату нельзя, то нужно, что-то, к чему на вход мы подключим телефонный провод, а на выходе получим стандартный сетевой провод. Этим чем-то и является ADSL-модем и в режиме бриджа, он выполняет только эту функцию — переходника. Звучит может не совсем привычно, но по сути так и есть. Модем в этом режиме ничего не умеет. Для того чтобы инициировать подключение к интернет, необходимо пройти авторизацию у провайдера и получить сетевые настройки (внешний IP-адрес). Так как модем в режиме бриджа, это просто переходник, то эта операция возлагается на компьютер. То есть вы настраиваете у себя на компьютере сетевое соединение с провайдером, вносите туда логин и пароль и подключаетесь к интернету по мере необходимости.

Теперь режим роутера. В этом режиме ADSL-модем вместе с выполнением функции переходника, уже является более интеллектуальным сетевым устройством. Можно сказать, что в этом режиме ADSL-модем — это маленький компьютер, который предоставляет некоторые сервисы для вашего персонального компьютера. Теперь аутентификацию и получение сетевых настроек выполняет не ваш компьютер, а ADSL-модем. Для этого в него предварительно необходимо внести необходимые параметры соединения, и конечно же логин и пароль, которые вам выдал провайдер. ADSL-модем сам свяжется с провайдером и установит соединение. Даже если компьютер будет выключен, соединение с интернетом модем все равно сможет держать. Таким образом, если у вас модем с Wi-Fi точкой доступа, то через него можно выйти в интернет, например, с коммуникатора или ноутбука, без включения основного компьютера. Когда модем работает в режиме роутера, то становится активным встроенный межсетевой экран модема — файервол (firewall). Ваш компьютер при таком режиме чуть более защищен от внешнего мира. Также становятся доступными и другие функции (в зависимости от модема), например, встроенный DHCP-сервер.

Дальше уже можно просто порассуждать, какие преимущества ADSL-модема в режиме “бриджа”, а какие в режиме “роутера”. Например, если вам необходимо, чтобы внешний IP-адрес был присвоен именно компьютеру, то модем должен работать в режиме бриджа, а если вы хотите использовать встроенный межсетевой экран модема, то он (модем) должен быть настроен в режиме роутера. Если есть Wi-Fi устройства (телефоны, коммуникаторы, ноутбуки и пр.) и модем имеет точку доступа Wi-Fi, то его необходимо также настроить в режиме роутера.

Настройка

Демилитаризованная зона создаётся в модуле «провайдеры и сети». При её создании необходимо указать ip-адрес Интернет Контроль Сервера и маску DMZ-сети, а также выбрать сетевой интерфейс для DMZ. Из соображений безопасности, для DMZ обычно используют отдельный сетевой интерфейс.

По умолчанию сервера, находящиеся в DMZ не имеют доступа в интернет и локальную сеть, поэтому доступ для них необходимо настраивать правилами межсетевого экрана.

Флажок «NAT из локальных сетей» позволяет управлять трансляцией локальных адресов в DMZ-сеть. По умолчанию он отключен, т.е. сервис NAT для интерфейса DMZ-сети не работает, адреса транслируются без изменений.

Важно: Собственно NAT для DMZ-сети на внешних интерфейсах ИКС отключен, поэтому для ее адресации должны использоваться «белые» ip-адреса.

Настраивать DMZ-сеть есть смысл, если вам необходимо управлять доступом извне к сервера в локальной сети, имеющим «белые» ip-адреса. Во всех остальных случаях настраивается обычная локальная сеть.. В эру облачных вычислений DMZ (Demilitarized Zone, демилитаризованная зона, ДМЗ — физический или логический сегмент сети, содержащий и предоставляющий организации общедоступные сервисы, а также отделяющий их от остальных участков локальной сети, что позволяет обеспечить внутреннему информационному пространству дополнительную защиту от внешних атак) стала намного более важной — и одновременно более уязвимой, — чем когда-либо могли себе это представить ее первоначальные архитекторы

В эру облачных вычислений DMZ (Demilitarized Zone, демилитаризованная зона, ДМЗ — физический или логический сегмент сети, содержащий и предоставляющий организации общедоступные сервисы, а также отделяющий их от остальных участков локальной сети, что позволяет обеспечить внутреннему информационному пространству дополнительную защиту от внешних атак) стала намного более важной — и одновременно более уязвимой, — чем когда-либо могли себе это представить ее первоначальные архитекторы. Десять или двадцать лет назад, когда большинство конечных точек все еще находились во внутренней сети компании, DMZ зона была всего лишь дополнительной пристройкой к сети

Пользователи, находящиеся за пределами локальной вычислительной сети, очень редко запрашивали доступ к внутренним сервисам, и наоборот, необходимость в доступе локальных пользователей к общедоступным сервисам также возникала не часто, поэтому в то время DMZ мало что решала в деле обеспечения информационной безопасности. Что же стало с ее ролью сейчас?

Десять или двадцать лет назад, когда большинство конечных точек все еще находились во внутренней сети компании, DMZ зона была всего лишь дополнительной пристройкой к сети. Пользователи, находящиеся за пределами локальной вычислительной сети, очень редко запрашивали доступ к внутренним сервисам, и наоборот, необходимость в доступе локальных пользователей к общедоступным сервисам также возникала не часто, поэтому в то время DMZ мало что решала в деле обеспечения информационной безопасности. Что же стало с ее ролью сейчас?

Сегодня вы либо софтверная компания, либо вы работаете с огромным количеством поставщиков SaaS-сервисов (Software as а service, программное обеспечение как услуга). Так или иначе, но вам постоянно приходится предоставлять доступ пользователям, находящимися за пределами вашей LAN, либо запрашивать доступ к сервисам, расположенным в облаке. В результате ваша DMZ «забита под завязку» различными приложениями. И хотя DMZ, как изначально предполагалось, должна служить своеобразной контрольной точкой вашего периметра, в наши дни ее функция всё больше напоминает внешнюю рекламную вывеску для киберпреступников.

Каждый сервис, который вы запускаете в DMZ зоне, является еще одним информационным сообщением для потенциальных хакеров о том, сколько у вас пользователей, где вы храните свою критически важную деловую информацию, и содержат ли эти данные то, что злоумышленник может захотеть украсть. Ниже представлены четыре лучшие практики, которые позволят вам включить и настроить DMZ так, что пресечь весь этот бардак.