Tls и ssl протоколы: все, что нужно знать о них

Содержание:

- Меры безопасности в TLS[править]

- Улучшения

- Принципы взаимодействия с пользователями

- Как перенести сайт с HTTP на HTTPS правильно

- Forward Secrecy

- Аннотация

- FTPS

- Виды SSL-сертификатов, плюсы и минусы

- Общие сведения о сертификате

- Let’s Encrypt

- Разница между HTTP и HTTPS

- Специфика работы сертификатов SSL/TLS

- Виды SSL-сертификатов в зависимости от уровня проверки

- Выгодно ли оформлять SSL-сертификат?

- Why should I worry about my SSL port?

- TLS (transport security layer) Protocol

- Зачем сайту нужно переходить на https?

Меры безопасности в TLS[править]

- Защита от downgrade-атаки — понижения версии протокола к предыдущей (менее защищённой) версии или менее надёжному алгоритму шифрования;

- Нумерация последовательных записей приложения и использование порядкового номера в коде аутентификации сообщения (MAC);

- Использование ключа в идентификаторе сообщения (только владелец ключа может сгенерировать код аутентификации сообщения).

- Сообщение, которым заканчивается подтверждение связи («Finished»), содержит хэш всех handshake-сообщений, отправленных обеими сторонами, что позволяет проверить подлинность выбранных параметров TLS-соединения.

- Псевдослучайная функция делит подаваемые ей на вход данные пополам, применяет к половинкам разные хэш-алгоритмы (MD5 и SHA-1), а затем XOR’ит результаты для получения MAC. Это повышает безопасность в случае, если в одном из алгоритмов обнаружится уязвимость.

Улучшения

Исходной рекомендацией в этой статье было поместить сертификаты в личное хранилище локального компьютера. Хотя этот параметр поддерживается, вы также можете поместить сертификаты в хранилище личных сертификатов службы NTDS в Windows Server 2008 и более поздних версиях доменных служб Active Directory (AD DS). Дополнительные сведения о добавлении сертификата в хранилище личных сертификатов службы NTDS см. в справке по событию 1220 — LDAP через SSL.

AD DS ищет сертификаты в этом хранилище через хранилище локального компьютера. Это упрощает настройку AD DS для использования нужного сертификата. Это возможно из-за того, что в личном хранилище локальных компьютеров может быть несколько сертификатов, и трудно предсказать, какой из них выбран.

AD DS обнаруживает, когда новый сертификат перенагружается в хранилище сертификатов, а затем запускает обновление SSL-сертификата без перезапуска AD DS или перезапуска контроллера домена.

Новую операцию rootDse с именем renewServerCertificate можно использовать для запуска AD DS вручную обновления SSL-сертификатов без перезапуска AD DS или перезапуска контроллера домена. Этот атрибут можно обновить с помощью adsiedit.msc или импортировать изменения в формате обмена каталогами LDAP (LDIF) с помощью ldifde.exe. Дополнительные сведения об использовании LDIF для обновления этого атрибута см. в renewServerCertificate.

Наконец, если контроллер домена Windows Server 2008 или более поздней версии находит в своем хранилище несколько сертификатов, он автоматически выбирает сертификат, срок действия которого в будущем будет больше всего. Затем, если срок действия текущего сертификата приближается к концу, вы можете выбросить его в хранилище, и AD DS автоматически переключится на его использование.

Все это работает для AD DS Windows Server 2008 и 2008 служб Active Directory облегченного каталога (AD LDS). Для AD LDS поместите сертификаты в личное хранилище сертификатов для службы, которая соответствует экземпляру AD LDS, а не для службы NTDS.

Принципы взаимодействия с пользователями

Теперь давайте посмотрим, как это все работает. Само собой разумеется, что сегодня для доступа в Интернет используются высокотехнологичные программные продукты, называемые браузерами.

В момент осуществления сеанса связи при попытке открытия какой-то страницы браузер загружает текстовые и мультимедийные данные не сразу. Сначала он их анализирует или, так сказать, приводит в читабельный вид. После этого происходит тестирование содержимого на предмет наличия потенциальных угроз. Не думайте, что в браузерах нет собственных средств защиты. Зачастую они намного превосходят некоторые антивирусные программы. Если все проходит успешно, далее подключается антивирус.

Но вот что интересно: в этом временном промежутке производится инициализация подлинности сайта и его издателя. Тут-то и вступает в действие SSL-сертификат. Зачем нужен такой вариант подтверждения, наверное, уже понятно. Браузер получает отклик о благонадежности ресурса и устанавливает соединение. В противном случае он блокируется. Иногда, правда, бывает и так, что блокировка срабатывает совершенно необоснованно, скажем по причине просрочки сертификата или потому, что сама система или антивирус считают какую-то страницу потенциально небезопасной (это будет рассмотрено чуть позже).

Как перенести сайт с HTTP на HTTPS правильно

Если вы переводите существующий проиндексированный сайт на SSL, то сначала рекомендуется, чтобы Yandex склеил и версии сайта. Для этого, вы должны сначала настроить сайт так, чтобы он был доступен и по http, и по https верно, а затем прописать в нужный адрес в директиве Hosts.

Вот, скажем, пример файла для сайта

User-agent: Yandex Disallow: Host: https://sheensay.ru User-agent: * Disallow: Sitemap: https://sheensay.ru/sitemap.xml

Далее, рекомендуется, чтобы все внутренние ссылки были относительными либо начинались строго с протокола . У всех внешних javascript скриптов, ссылок, вставленных картинок, аудио- и видеоплееров, и других внешних объектов протоколы заменяются на абсолютные или относительные .

Приведу пример:

- НЕПРАВИЛЬНО:

- ПРАВИЛЬНО: <img src=»//placehold.it/250×250″>

- ПРАВИЛЬНО: <img src=»https://placehold.it/250×250″>

Далее, проверяем секцию head, ищем теги и , и следим, чтобы адреса в них начинались с

Таким образом, вы добьётесь более быстрой склейки разных версий сайта в одну.

Forward Secrecy

Similar to TLS 1.2, a raw secret key won’t be generated at the client and the server ends. Instead, a pre-master secret is generated to compute the final session key that will be used for bulk data encryption.

The in ECDHE stands for ephemeral which means the DH parameters generated by the client and the server using the DH algorithm are short-lived. Unless a TLS session is being reused, for every new TLS session, new parameters are chosen and new session keys are generated.

Since the SSL private and public keys are not involved in this process, they are not very useful to extract the data being transmitted over a TLS 1.3 channel. This empowers TLS 1.3 communication with perfect forward secrecy (PFS).

Аннотация

LDAP используется для чтения и записи в Active Directory. По умолчанию трафик LDAP передается незащищаемо. Вы можете сделать трафик LDAP конфиденциальным и безопасным с помощью технологии SSL/Transport Layer Security (TLS). Вы можете включить LDAP через SSL (LDAPS), установив правильно отформатированный сертификат либо из ЦС Майкрософт, либо из сторонного ЦС в соответствии с рекомендациями в этой статье.

Пользовательский интерфейс для настройки LDAPS не существует. Установка действительного сертификата на контроллере домена позволяет службе LDAP прослушивать И автоматически принимать SSL-подключения для трафика LDAP и глобального каталога.

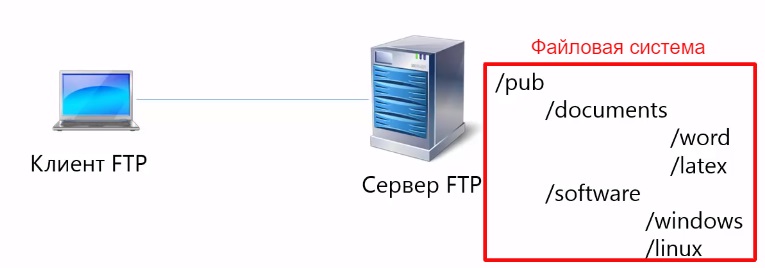

FTPS

FTPS (FTP + SSL) – расширение стандартного протокола передачи файлов, добавляющее в его базовый функционал создание шифрованных сессий с помощью протокола SSL (Secure Sockets Layer — уровень защищенных сокетов). На сегодняшний день защита обеспечивается его более продвинутым аналогом TLS (Transport Layer Security — защита транспортного уровня).

SSL

Протокол SSL предложен корпорацией Netscape Communications в 1996 году с целью обеспечения безопасности и секретности интернет-соединений. Протокол поддерживает аутентификацию (установление подлинности) клиента и сервера, не зависит от приложений и прозрачен для протоколов HTTP, FTP и Telnet.

Протокол SSL Handshake состоит из двух этапов: установление подлинности сервера и необязательное установление подлинности клиента. На первом этапе сервер в ответ на запрос клиента посылает свой сертификат и параметры шифрования. Затем клиент генерирует мастер-ключ, зашифровывает его открытым ключом сервера и отсылает серверу. Сервер расшифровывает мастер-ключ своим частным ключом и подтверждает свою подлинность клиенту, возвращая ему сообщение, заверенное мастером-ключом клиента.

Последующие данные шифруются и заверяются ключами, полученными на основе этого мастера-ключа. На втором этапе, который не является обязательным, сервер посылает запрос клиенту, а клиент подтверждает серверу свою подлинность, возвращая запрос с собственной цифровой подписью и сертификат открытого ключа.

SSL поддерживает разнообразные криптографические алгоритмы. В ходе установления связи используется криптосистема открытого ключа RSA. После обмена ключами используется много разных шифров: RC2, RC4, IDEA, DES и TripleDES. Также используется MD5 — алгоритм создания дайджеста сообщений. Синтаксис сертификатов открытого ключа описан в X.509.

Одним из немаловажных преимуществ SSL, является его полная программно-платформенная независимость. Протокол разработан на принципах переносимости, и идеология его построения, не зависит, от тех приложений, в составе которых он используется

Помимо этого, важно и то, что поверх протокола SSL, могут прозрачно накладываться и другие протоколы; либо для еще большего увеличения степени защиты целевых информационных потоков, либо, для адаптации криптографических способностей SSL под какую-нибудь другую, вполне определенную задачу

SSL-подключение

Предоставляемый SSL безопасный канал обладает тремя основными свойствами:

- Канал является частным. Шифрование используется для всех сообщений после простого диалога, который служит для определения секретного ключа.

- Канал аутентифицирован. Серверная сторона диалога всегда аутентифицируется, в то время как клиентская — аутентифицируется опционально.

- Канал надежен. Транспортировка сообщений включает в себя проверку целостности (с привлечением MAC).

Особенности FTPS

Существуют две реализации FTPS, использующие различные методы предоставления безопасности:

- Неявный метод предполагает использование стандартного протокола SSL с установлением сессии перед отправкой данных, что, в свою очередь, нарушает совместимость с обычным FTP клиентами и серверами. Для обратной совместимости с клиентами, которые не поддерживают FTPS, для контрольного соединения используется TCP-порт 990, а для передачи данных — 989. Это позволяет сохранить стандартный порт 21 для протокола FTP. Данный метод признан устаревшим.

- Явный – намного более удобен, так как использует команды стандартного FTP, но при ответе шифрует данные, что позволяет использовать одно и тоже управляющее соединение как для FTP, так и для FTPS. Клиент должен явно запросить защищенную передачу данных у сервера, а после утвердить способ шифрования. Если клиент не запросит защищенную передачу, FTPS сервер вправе как сохранить, так и закрыть незащищенное соединение. Механизм согласования идентификации и защиты данных был добавлен под RFC 2228 который включает в себя новую FTP команду AUTH. Хотя этот стандарт не определяет явно механизмы защиты, он определяет, что защищенное соединение должен инициировать клиент с помощью описанного выше алгоритма. Если защищенные соединения не поддерживаются сервером, должен быть возвращен код ошибки 504. FTPS клиенты могут получить информацию о поддерживаемых сервером протоколах защиты при помощи команды FEAT, тем не менее сервер не обязан разглашать то, какие уровни безопасности он поддерживает. Наиболее распространены FTPS команды AUTH TLS и AUTH SSL, обеспечивающие защиту TLS и SSL соответственно.

Виды SSL-сертификатов, плюсы и минусы

Если вы планируете получить сертификат, приготовьтесь, что он не один. На самом деле существует несколько видов сертификатов, у каждого из которых имеет свои особенности. Рассмотрим внимательнее.

Первый вид — самоподписные сертификаты. Их еще называют self-signed, создают в хостинговых сервисах, к примеру, Cpanel. К преимуществам такого выбора стоит отнести только скорость решения вопроса и тот факт, что удается получить SSL сертификат бесплатно. Что касается недостатков, это недоверие со стороны браузеров.

Несложно предугадать, как поведет себя человек, когда увидит предупреждение от системы безопасности и узнает, что есть риск вмешательства в соединение злоумышленника. Большинство пользователей оставляет такие сайты и обращается к конкурирующим ресурсам, у которых с защитой данных все в порядке. Следовательно, установка самоподписного сертификата — большой риск.

Второй вид — бесплатные SSL. Их предоставляют ряд регистраторов, такие как:

- letsencrypt.org;

- startssl.com;

- buy.wosign.com/free/.

К преимуществам такого выбора отнесем:

- простоту получения сертификата;

- исключение вероятности показа ошибки браузером;

- достаточно высокий уровень доверия, в частности, от Google.

Но, решив скачать SSL сертификат, стоит понимать, что в этой ситуации есть и свои минусы, к основным недостаткам отнесем:

- отсутствие финансовых гарантий — при хакинге не предусмотрено финансовое возмещение ущерба;

- продолжительность действия не превышает три месяца;

- регистраторы letsencrypt и startssl используют технологию идентификации SNI. С ней не работает большое количество платежных систем. Следовательно, для коммерческих проектов предложения не подходят;

- подтверждается только доменное имя. Информация о владельце ресурса не предоставляется. Уровень защиты низкий.

Третий вид — платные. Купить SSL сертификат несложно. Такие услуги предоставляет большое количество специализированных организаций. Время регистрации составляет от нескольких часов до недели. При этом есть несколько разновидностей предложений:

- DV (Domain Validation) SSL. Подтвердит только доменное имя;

- OV (Organization Validation) SSL. Подтвердит доменное имя и организацию;

- EV (Extended Validation) SSL. Считается самым надежным. Предусматривает наличие «зеленой строки». Свидетельствует о расширенной проверке;

- сертификаты для нескольких доменных имен.

Преимуществ у платных SSL немало:

- повышение уровня доверия к сайту. Статистика показывает, что около 85% пользователей не будут продолжать попытки зайти на площадку, сертификат которой не проверен и является ненадежным;

- удобство проведения платежей, что отличает платные сертификаты от бесплатных. Следовательно, финансовые операции, проводимые пользователями, будут успешными. Это повысит доверие к ресурсу;

- высокий уровень защиты пользовательских данных. Этот момент учитывает и популярная поисковая система Google, поэтому отдает предпочтение именно таким площадкам;

- гарантии защиты от взлома, а если он все-таки случится — выплата денежной компенсации самим издателем;

- периодичность обновления — раз в год.

К минусам, конечно, отнесем денежные затраты. Заплатить придется от 20 до 500 долларов, зависимо от уровня защиты. Также процедура получения может затянуться на продолжительное время, если воспользоваться дорогим предложением, требующим предоставления юридических документов.

Общие сведения о сертификате

Итак, начнем с того, что это за электронный документ – сертификат и протокол SSL.

Это специальный сертификат, который предназначен для установки на сайт с целью передачи информации по протоколу SSL (при этом в строке браузера у сайта отображается протокол HTTPS). Расшифровка этой аббревиатуры звучит так: Secure Sockets Layer. Если перевести словосочетание на русский язык, то оно будет обозначать «Уровень Защищенных Сокетов».

Таким образом, ССЛ – это сертификат безопасности. Благодаря этому протоколу можно защитить данные, которые поступают от сервера, где размещен тот или иной ресурс, к пользовательскому браузеру.

На заметку. ССЛ-сертификат содержит необходимую информацию о физических лицах или коммерческих предприятиях, и могут быть использованы исключительно теми сайтами, которым они были выданы.

Наличие такой защиты очень легко проверить. Для этого необходимо посмотреть на адресную строку с названием ресурса в браузере. В зависимости от того, каким сертификатом безопасности для сайта пользуется его владелец, отображаться он может:

- знаком закрытого замка, нажав на который, можно увидеть уведомление о безопасном соединении;

- наличием возле вышеуказанного знака названия компании, которой принадлежит ресурс.

Если SSL-сертификат для сайта установлен не был, то вы увидите предупреждение о том, что подключение «Не защищено».

Понятие ССЛ-шифрования

SSL-шифрование – что это такое? Использование протокола HTTPS подразумевает безопасное, защищенное подключение к серверу, на котором расположен тот или иной сайт. Но оно не может быть осуществлено без указанного сертификата, который работает со специальными кодами.

SSL-шифрование – это и есть набор таких кодов. Они используются для защиты передаваемых данных. С их помощью информация, которая передается от браузера пользователя к серверу и обратно приобретает вид набора символов. Даже если хакерам удастся перехватить ее, они не смогут ее расшифровать, поскольку все ключи хранятся на сервере сайта, которому был выдан ССЛ.

Поэтому если у вас возникли сомнения, стоит ли переходить на HTTPS с использованием такого шифрования, вспомните, что дает SSL-сертификат для сайта. Он обеспечивает полную конфиденциальность и безопасность, а поэтому очень необходим.

Let’s Encrypt

Тем, кто ищет некоммерческую альтернативу, стоит обратить внимание на Let’s Encrypt. Этот центр сертификации начал свою работу в 2015 году и уже в 2017 похвастался выпуском своего 100-миллионного сертификата

Причина такой популярности проста: сертификаты Let’s Encrypt бесплатны, легко устанавливаются и не требуют сложных настроек.

Но есть несколько нюансов, о которых стоит знать перед установкой этого сертификата. Срок его действия составляет 90 дней; после этого сертификат необходимо продлевать.

Let’s Encrypt нормально работает в большинстве браузеров и систем, но с некоторыми системами этот сертификат не совместим.

Так как это бесплатный продукт, его создатели не предоставляют никаких гарантий в тех случаях, когда что-то может пойти не так.

В остальном это неплохой вариант бесплатного SSL-сертификата.

Разница между HTTP и HTTPS

Буквы HTTP, которые можно видеть в начале адресной строки, обозначают то, что обмен данными между клиентами и сервером осуществляется по прикладному протоколу hypertext transfer protocol. Это стандартный вариант, применяемый в сети Интернет. Сама аббревиатура располагается перед доменным именем, никак не выделяется на фоне других букв адресной строки. Прописана тем же шрифтом. Бывают ситуации, когда незащищенный протокол и вовсе не отображается.

Если вместо HTTP присутствует надпись HTTPS, это значит, что данные передаются по тому же протоколу, но буква «S» свидетельствует о наличии криптографической защиты. То есть, в рассматриваемой ситуации удается понять, что вся информация зашифрована по протоколам SSL и TLS. Расшифровать ее без специального ключа не удается.

Есть и технические отличия между HTTP и HTTPS. В первом случае обычно используют порт соединения 80, во втором — 443. Если понадобится, системный администратор может указать и другой порт, но в любом случае цифры для разных протоколов будут отличаться.

В качестве вывода отметим, что на сайтах, применяющих HTTPS, защита личной информации пользователей гарантирована. Она обеспечивается протоколом TLS, который предусматривает три уровня предотвращения несанкционированного использования сведений:

- шифрование данных. Это позволяет исключить вероятность их перехвата во время передачи;

- сохранность сведений. Любое их изменение обязательно фиксируется независимо от того, было оно выполнено намеренно или случайно;

- аутентификация. Гарантирует то, что пользователь попадет именно на тот ресурс, который ему нужен.

Теперь вопросов относительно разницы между протоколами возникать не должно.

Специфика работы сертификатов SSL/TLS

Вернемся к ситуации с покупкой билетов на сайте. Как мы выяснили, при отправке личных данных начинают действовать сертификаты. Но что происходит, если защита не производится должным путем?

Без подключения SSL/TLS контакт между пользователем и веб-сайтом происходит через канал HTTP. А это означает, что вся передаваемая информация находится в открытом виде: доступ к данным лежит на поверхности. То есть, когда происходит связь между пользователем и сайтом, например, при оплате билетов на самолет, вся информация, включая паспортные данные, может быть получена злоумышленником. Такое происходит, если на сайте не используются сертификаты защиты.

При подключении SSL/TLS, пользователь устанавливает соединение с веб-сервером HTTPS, который защищает все конфиденциальные данные при передаче. Кроме того, срабатывает привязка криптографического ключа к передаваемой информации и выполняется шифровка данных, которую никто не сможет перехватить.

SSL/TLS используют ассиметричное шифрование для аутентификации пользователя и симметричное для сохранения целостности личной информации.

Виды SSL-сертификатов в зависимости от уровня проверки

При этом SSL-сертификаты можно разделить на несколько уровней:

- 1.Domain Validation ( сокращённо DV) — SSL-сертификат с валидацией домена. В данном случае проверяется, в первую очередь, имя домена. При этом, этот сертификат обеспечивает достаточную защиту передаваемых данных и подходит практически для любого сайта. Если сайт имеет такой сертификат, то у него рядом с адресом сайта отображается зеленый замочек.

- 2.Organization Validation (сокращённо OD) — SSL-сертификат с валидацией организации (OV). Такие сертификаты выдаются только крупным компаниям. При этом проверяется физическое существование такой компании. Данный вид сертификата стоит на много дороже. И если вы попадаете на сайт с таким сертификатом, то у вас в адресной строке браузера помимо зеленого замочка, еще зеленым цветом подсвечивается имя компании, и если вы кликаете по нему, то высвечивается табличка с данными компании, а так же пометка, о том, что соединение безопасно и компания идентифицирована.

- 3.Extended Validation ( сокращённо EV) — сертификат с расширенной проверкой компании. Наличие данного SSL-сертификата обеспечивает самую высокую степень защиты и доверия. В данном случае, перед выдачей сертификата, производится более детальная проверка компании, и если компания проходит эту проверку, и им выдается расширенный сертификат, то в данном случае на их сайте адресная строка браузера выделяется зеленым цветом. Считается, что такой сертификат пользуется наибольшим доверием у посетителей.

Выгодно ли оформлять SSL-сертификат?

Теперь перейдем к вопросу о целесообразности получения того, что называется SSL-сертификат. Зачем нужен такой документ, думается, немного понятно. Однако те же владельцы сайтов задаются больше вопросом стоимости оформления такого документа. Как оказывается, такая услуга обходится достаточно дешево. К примеру, оформление базового пакета Comodo PositiveSSL Certificate в среднем обойдется в 500-550 рублей, рангом выше – около 4 тысяч, самый ответственный – около 8 тысяч рублей.

При этом стоит учесть и предоставляемые гарантии. Так, например, для сертификатов по порядку возрастания гарантия составляет 10, 50 и 100 тысяч долларов США.

Why should I worry about my SSL port?

Seemingly a small nuance, your SSL port is important for a number of reasons. For starters, HTTP is falling out of favor. In fact, more than 70 percent of web pages are loaded via HTTPS in Google Chrome in the United States, according to Google’s HTTPS Transparency Report. Besides the reason that “everyone else is doing it,” there are a ton of advantages to using HTTPS as opposed to HTTP.

Limit exposure to criminal activity by using SSL

HTTPS offers an additional layer of protection against digital eavesdropping, whereby criminals monitor network activity to steal valuable information like login credentials. Because HTTPS is encrypted, it helps to thwart this type of criminal activity.

HTTPS is required for PCI compliance

If you collect credit card information on your website, then you are required by the Payment Card Industry to use HTTPS.

HTTPS is capable of loading web pages faster than HTTP

Not only does HTTPS make for a more secure browsing experience, it can also positively impact the load times of your site content. If you need proof, see for yourself.

Create a more trustworthy web browsing experience

Most major web browsers indicate whether or not a site is secure in the address bar with a padlock icon or the word “secure.”

Web browsers, like Chrome, are moving towards alerting users when they’ve accessed a site that is not using HTTPS.

SSL can boost your SEO

HTTPS is preferred by major search engines and is generally considered beneficial for SEO. It is crucial that you implement HTTPS correctly and take a few extra steps to ensure you reap the SEO benefits. Follow this HTTPS migration checklist for SEO to make sure you get it right.

TLS (transport security layer) Protocol

The TLS is an improvement over the SSL protocol. TLS 1.0 was launched in 1999 and it has gone through some iterations. The current most supported version of TLS is TLS 1.2.

TLS 1.3 was launched in 2018. It is a major overhaul of TLS 1.2 which improves efficiency and data security. This version reduces the number of handshake requests to establish a secure TCP connection.

TLS 1.3 only supports the modified version of the Diffie-Hellman public-key cryptography algorithm to share a symmetric key between a client and the server. It has also dropped the support of the RSA algorithm for the key exchange.

Зачем сайту нужно переходить на https?

Переход на безопасное соединение необходим некоторым сайтам ввиду особенностей их деятельности и рекомендован другим сайтам.

4 главные причины для перехода на https:

- Безопасность платежей. SSL-сертификат позволяет передавать все данные банковских карт в зашифрованном виде.

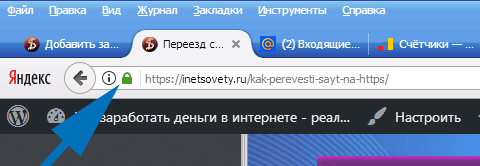

- Снижение числа отказов. Https позволяет избежать уведомления в Google Chrome “Ваше подключение не защищено”.

Рисунок 3. Пример отображения незащищенного соединения сайта в браузере Google Chrome.

- Безопасность платежей. SSL-сертификат позволяет передавать все данные банковских карт в зашифрованном виде.

- Снижение числа отказов. Https позволяет избежать уведомления в Google Chrome “Ваше подключение не защищено”.