Что такое двухфакторная аутентификация и почему ее важно использовать

Содержание:

Основные определения

Аутентификация — это процедура, которая подтверждает подлинность конкретного человека. К примеру, аутентификацией можно назвать процедуру, при которой человек предъявляет свой паспорт или другой документ, подтверждающий его личность.

Авторизация – это принципиально иной процесс, который подразумевает предоставление конкретному лицу, которое ранее прошло аутентификацию, возможность доступа работы с тем или иным ресурсом или же проведения каких-либо конкретных действий.

Стоит отметить, что данные основополагающие термины используются не только в интернет-структуре, но и в других сферах деятельности, где необходимо подтверждение личности человека, а также подтверждение возможности предоставления ему конкретных прав.

В частности, подобные технологии широко применяются в автоматизированных системах управления, при разработке пластиковых карт и прочем.

Смарт-карты.

Использование смарт-карт самый распространенный метод аутентификации. Для поощрения применения организациями и пользователями смарт-карт, Windows 7 предлагает новые возможности, облегчающие их использование и развертывание. Эти новые возможности позволяют использовать смарт-карты для выполнения разнообразных задач, включая:

- Смарт-карты Plug and Play

- Личные удостоверения проверки (PIV), стандарт национального института стандартов и технологий США (NIST)

- Поддержка для входа смарт-карты Kerberos.

- Шифрование дисков BitLocker

- Документы и электронная почта

- Использование с бизнес-приложениями.

Аутентификация на основе одноразовых паролей

Для организации удаленного доступа пользователей к защищенным информационным ресурсам были разработаны достаточно надежные схемы с применением одноразовых паролей (OTP – One Time Password). Суть концепции одноразовых паролей состоит в использовании различных паролей при каждом новом запросе на предоставление доступа. Одноразовый пароль действителен только для одного входа в систему. Динамический механизм задания пароля является одним из лучших способов защитить процесс аутентификации от внешних угроз. Известно четыре метода аутентификации с применением технологии ОТР:

- использование механизма временных меток на основе системы единого времени;

- применение общего пароля для легального пользователя и проверяющего списка случайных паролей и надежного механизма их синхронизации;

- использование общего пароля для пользователя и проверяющего генератора псевдослучайных чисел с одним и тем же начальным значением;

- применение фиксированного числа случайных (псевдослучайных) последовательностей, скопированных на носители в виде скретч-карт.

Наиболее распространены аппаратные реализации одноразовых паролей, рассмотренные в работе 8. Их называют ОТР-токенами. Они имеют небольшой размер и выпускаются в виде различных форм-факторах:

- карманного калькулятора;

- брелока;

- смарт-карты;

- устройства, комбинированного с USB-ключом.

Статьи

Выберите год:

Выберите месяц:

01

05

01

-

09

-

Эффективное применения турникетов в офисных зданиях

25.01.2016

Еще несколько лет назад на российском рынке турникетов выбор турникета для офисного здания сводился к решению вопроса надежности. Хочешь получше и покрасивее – выбираешь турникет зарубежного производства, хочешь попроще и более экономичный – российского. Сейчас ситуация кардинально изменилась и продолжает меняться с каждым годом. Качество турникетов российского производства резко выросло. Усложнилось их техническое оснащение, увеличилось разнообразие моделей, конструктивных и дизайнерских решений, улучшились потребительские свойства, и всё это сделало проблему выбора необходимой модели достаточно сложной.

-

Выход в голубой океан, или Знакомство с биометрическими картами

20.01.2016

Понятие идентификации, то есть процедуры установления тождества личности с заранее предустановленным шаблоном по совокупности общих и частных признаков, – одно из ключевых для систем контроля и управления доступом (СКУД).

-

Безопасность СКУД: технологии идентификации и форматы карт

25.12.2014

Одним из ключевых критериев оценки СКУД является безопасность на всех уровнях цепочки идентификатор – считыватель – контроллер – сервер – удаленное рабочее место. В данной статье мы рассмотрим наиболее актуальный вопрос — безопасность передачи данных от идентификатора к считывателю.

-

Мультитехнологичные считыватели и идентификаторы

04.12.2014

Эти относительно недавно появившиеся на российском рынке устройства называют по-разному, поэтому давайте, дорогие читатели, сразу договоримся о терминологии. Приходилось слышать разные определения считывателей и идентификаторов, о которых пойдет речь, какого-то устоявшегося термина сегодня нет: мультисистемные, мультиформатные, мультитехнологичные, поддерживающие несколько технологий.

Что такое идентификация

Определение идентификации – это глубинная потребность личности устанавливать совпадения и похожести с объектом почитания. Человек, воспринимающий мир, как систему таинственных явлений и вещей, становится не в состоянии самостоятельно осознавать смысл бытия и назначение окружающего мира. Такой человек нуждается в стойкой системе ориентации, что дала бы возможность ему сопоставить себя с конкретным образцом. Механизм такого рода впервые был разработан в психоаналитической теории Зигмунда Фрейда. Он выделил его на основании личного наблюдения за патологическими случаями, и позже распространил это на «здоровую» духовную жизнь.

Механизм идентификации Зигмунд Фрейд рассматривал в качестве попытки слабого человека (или ребенка) перенять себе силу значимых других личностей, которые для него являются авторитетами. Таким образом, у индивида уменьшается тревога и чувство страха перед реальностью. Установлено, что у личности есть глубинная потребность постоянно наблюдать в своем поле зрения персонифицированных образцов. Прикладной психоанализ также изучает типы механизмов идентификации, связанные с организацией различных общественных движений и проявлением харизмы политических лидеров.

Существуют некоторые методы идентификации, что прилагаются в разных сферах жизнедеятельности (психологии, криминалистике, медицине).

Методы идентификации включают исследование таких биометрических показателей: отпечатков пальцев, формы лица, рисунка сетчатки, радужной оболочки глаза, уникальности голоса, оригинальности почерка и подписи, «клавиатурного» почерка и др.

Методы идентификации разделяют на статические и динамические приемы. Статические – сформированы на уникальных человеческих свойствах, данных от рождения, не отдельных от организма. Это физиологические свойства – рисунок ладони, геометрия лица, рисунок сетчатки и др.

Динамические – основаны на динамических (поведенческих) характеристиках личности. Поведенческие особенности проявляются в подсознательных движениях, осуществляемых человеком – речи, динамике набора на клавиатуре, почерке. Эти динамические характеристики испытывают воздействие управляемых и менее хорошо управляемых психологических факторов. Вследствие непостоянства биометрические образцы необходимо обновлять при использовании.

Одним из популярных методов есть дактилоскопия. Дактилоскопия основана на оригинальности папиллярных узоров пальцев каждого человека. Специальным сканером приобретается очерчивание отпечатка пальца, что можно соотнести с имеющимися отпечатками в базе данных и идентифицировать личность. Еще одним статическим методом является идентифицирование по форме кисти руки. Для этого осуществляется замер формы кисти. Отождествление по уникальности радужной оболочки и по рисунку сетчатки глаза, выполняется специальным сканером, неопасным для зрения.

Создание двух/трехмерного лица также является статическим методом. С помощью камеры и специальной программы выделяются черты лица (контуры губ, носа, глаз, бровей и т. д.). Подсчитывается расстояние между данными показателями и другие параметры. По полученным сведениям формируется образ лица индивида.

Динамическим методом является идентифицирование человека по особенностям его подписи и почерка. В данном методе главным является стабильность уникальности почерка каждого человека (нажим пера, завитки, объем и др.). Характеристики почерка исследуются, затем их перерабатывают в цифровой образ и подвергают обработке компьютерной программой.

Еще одним динамическим методом есть распознание по динамике набора по клавиатурным клавишам («клавиатурный почерк»). Процесс аналогичен методу распознавания по почерку. Однако здесь используется вместо бумаги клавиатура, а вместо подписи определенное кодовое слово. Главной характеристикой есть динамика компьютерного набора этого кодового слова.

Метод распознавания по голосу – это метод, который очень удобен в своем применении. Его начали применять, в силу обширного распространения телефонных связей и различных гаджетов с микрофонами. Проблемой этого метода есть факторы, которые оказывают воздействие на качественное распознавание голоса: шумы, помехи, ошибки в произнесении, неровное эмоциональное состояние и т. д.

Какие уровни входа и ввода сведений существуют

Условно данный процесс делится на два уровня:

- Идентификация, представляющая собой ввод личной информации юзера, зарегистрированного на сервере, эта инфа уникальная;

- Аутентификация представляет собой проверку и принятие введенных сведений на сервере.

Довольно часто вместо этих терминов используются упрощенные термины – авторизация и проверка подлинности.

Данный процесс достаточно простой, его можно рассмотреть на примере одной из соцсетей:

- Регистрация – юзер вписывает свой email, телефонный номер, код. Это уникальные сведения, их нельзя дублировать в системе, поэтому нельзя зарегистрировать больше одной учетной записи на пользователя;

- Идентификация – вы вписываете указанные в процессе регистрации данные, в нашем случае это электронка и пароль;

- Аутентификация – когда вы нажимаете клавишу «вход», страничка связывается с сервером и выполняет сканирование наличия этой комбинаций пароля и логина. Если все введено корректно, будет открыта страничка соцсети.

Если говорить короче, то при аутентификационном процессе вы проходите проверку подлинности, а при авторизационном происходит предоставление и проверка прав на совершение действий в самой системе, в этом и заключается их разница.

Что такое авторизация?

Предоставление доступа к той или иной системе, присутствие в ней и выполнения определенных действий — авторизация. Понятие подразумевает, что человек прошедший авторизацию получает полное право выполнять действия в рамках его привилегий и полномочий, для этого в информационной системе могут применять три основные категории:

- избирательное управление доступом — доступ к информации и выполнению тех или иных действий предоставлен определённому пользователю или группе пользователей;

- мандатное управление — предоставление и ограничение доступа к информации по степени ее секретности. Действия пользователей регламентируется уровнями доступа или же должностью пользователей;

- доступ по ролям — гибкая форма разграничения доступа, сочетающая две предыдущие, которая варируется в зависимости от ситуации, в конкретный период времени.

Если рассмотреть на приведенных примерах, то в первом случае, если человек пройдет идентификацию и аутентификацию, и Вы откроете ему дверь для доступа в квартиру — это будет считаться авторизацией.

Вторая ситуация, в момент, когда банковский сотрудник получит необходимые ему сведения, а затем предоставит или сделает желаемое для Вас (например, перевод денежных средств) — этот процесс будет называться авторизацией.

Добавление Scaffold Identity

Добавим код страниц регистрации и логинирования в наше приложение. Для этого воспользуемся шаблоном Scaffold Identity, для выборочного добавления исходного кода, содержащегося в Identity Razor библиотеке классов (RCL).

- Правой кнопкой мыши щелкнуть на название проекта (в нашем случае BSAdminPanel).

- В контекстном меню выбрать Добавить->Создать шаблонный элемент.

- В диалоговом окне, слева, выбрать Удостоверение

- В диалоге Добавить Удостоверение отмечаем два файла для переопределения: Account\Login и Account\Register

- Класс контекста данных выбрать который уже есть в приложении

- Выбор страницы макета оставьте нетронутым. Макет сформируется автоматически.

После cформирования всей структуры папок в приложении два файла _LoginPartial.cshtml. Структура формируется на новый файл, который находится в папке «/Pages/Shared/_LoginPartial.cshtml», его оставляем. А в папке «/Areas/Identity/Pages/Shared/_LoginPartial.cshtml» можно удалить. Структура строится по типу шаблона для Razor Pages.

Отличие от идентификации и авторизации

Эти понятия легко можно спутать, потому что они являются этапами одного процесса, частями мозаики. Вернемся к нашему примеру с дверью в квартиру. Чтобы открыть ее, нам нужен ключ, он выступает идентификатором, то есть инструментом, при помощи которого мы будем совершать нужное действие. Вставили его в замок, покрутили – прошли идентификацию.

Если двери открылись, значит, идентификатор верный, подлинный. Это уже аутентификация или, говоря другими словами, процедура проверки. Последний этап – авторизация, мы входим в квартиру, то есть получаем доступ.

Теперь пример с социальными сетями. Мы открываем сайт или приложение в телефоне, вводим логин и пароль – это наши идентификаторы. Затем нажимаем Enter, и информация отправляется на аутентификацию. Программа проверяет, существует ли пользователь с такими учетными данными. Если мы все сделали правильно, то происходит авторизация. Мы входим в социальную сеть и попадаем именно на свою страницу, видим оповещения, диалоги с друзьями, добавленные записи в ленте.

Если вы перепутаете эти термины, ничего страшного, но чтобы понимать, о чем конкретно идет речь в том или ином случае, лучше научиться их отличать.

Идентификация, аутентификация и авторизация: серьезные определения

Итак, что же значат термины «идентификация», «аутентификация» и «авторизация» — и чем соответствующие процессы отличаются друг от друга? Для начала проконсультируемся с «Википедией»:

- Идентификация — процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно определяющий этого субъекта в информационной системе.

- Аутентификация — процедура проверки подлинности, например проверка подлинности пользователя путем сравнения введенного им пароля с паролем, сохраненным в базе данных.

- Авторизация — предоставление определенному лицу или группе лиц прав на выполнение определенных действий.

Аутентификация и авторизация: прояснение понятий

Важно начать с существенного, то есть определить, что означает каждая вещь. Аутентификация это процесс идентификации пользователей и обеспечения того, что они являются теми, кем они себя называют

Что может быть доказательством аутентификации? Наиболее часто используется пароль. Если пользователь знает свою пару учетных данных (имя пользователя и пароль), система поймет, что личность этого пользователя действительна. Следовательно, вы сможете получить доступ к нужному ресурсу или набору ресурсов.

Еще одно более современное приложение для аутентификации — это SSO или Единая точка входа где пользователь может получить доступ ко всем системным ресурсам, которые ему нужны. Это без необходимости вводить вашу пару учетных данных каждый раз, когда вы хотите ввести ту или иную вещь.

Так из чего состоит авторизация?

Авторизация это что определяет, к каким системным ресурсам авторизованный пользователь сможет получить доступ , Тот факт, что вы успешно прошли проверку подлинности, не означает, что вы сможете использовать систему полностью как администратор. В соответствии с рядом правил, правил и положений, специфичных для каждой внутренней сети, определяется, что пользователь A будет иметь доступ к ресурсам X и Y. Однако пользователь B сможет получить доступ только к ресурсу Z.

Если бы вы были администратором, у вас был бы доступ к ресурсам X, Y и Z, а также к ресурсам 1, 2 и 3, которые являются уникальными для тех, у кого есть права администратора.

Обе концепции могут быть синтезированы следующим образом:

- Аутентификация: проверять личности разными методами (что-то, что мы знаем, что-то, что мы имеем, что-то, что мы есть).

- Авторизация : проверьте разрешения, которые соответствуют каждой личности.

Обычно используемые методы авторизации

То, что мы обсудим ниже, является особенно полезной информацией для всех приложений-разработчиков и веб-сервисов в целом. Помните, что фундаментальной частью отличного пользовательского опыта является то, что они могут с уверенностью и безопасностью получать доступ ко всем необходимым ресурсам в любое время, когда они им нужны.

- HTTP авторизация. Помимо аутентификации, есть авторизация типа HTTP. Из чего он состоит? Человек вводит свое имя пользователя и пароль для аутентификации. Следует помнить, что этот метод не включает файлы cookie, идентификаторы сеанса или страницы входа.

- API авторизация. Помимо аутентификации, есть авторизация типа API. Когда пользователь пытается получить доступ к системным ресурсам во время регистрации, генерируется ключ API. Этот же ключ связан с токеном (идентификатором), который скрыт. Таким образом, эта комбинация ключа API и скрытого токена постоянно используется каждый раз, когда пользователь проходит аутентификацию и входит в свою среду ресурсов и служб, которые он может использовать.

- OAuth 2.0. Этот метод позволяет API аутентифицировать и получать доступ к системным ресурсам, которые ему необходимы. OAuth версии 2.0 является одним из самых безопасных методов аутентификации и авторизации.

- JWT авторизация. Это открытый стандарт, который используется для безопасной передачи данных между различными сторонами. Он поддерживает как аутентификацию, так и авторизацию. JWT обычно используется для авторизации и использует пару открытый-закрытый ключ. То есть эта пара содержит закрытый и открытый ключи.

Чрезвычайно важно реализовать и использовать как аутентификацию, так и авторизацию. Оба процесса безопасности обеспечивают дополнительные уровни защиты для систем и ресурсов

Эта дополнительная защита позволяет предотвратить многочисленные кибератаки, которые особенно вредны для пользователей. Помните, что эти пользователи передают свои личные данные в руки приложений и сервисов.

Во многих случаях сюда включаются высокочувствительные данные, такие как банковские, финансовые и коммерческие данные. События утечки данных являются одним из самых больших рисков, с которыми сталкиваются системы. То, что организация и ее приложение или предлагаемая услуга затронуты утечкой данных, подразумевает серьезное нарушение безопасности и конфиденциальности пользователей, что приводит к убыткам неисчислимой ценности для них.

Что это такое?

Идентификация и аутентификация имеют разные функции. Первая предоставляет субъекту (пользователю или процессу, который действует от его имени) возможность сообщить собственное имя. При помощи аутентификации уже вторая сторона окончательно убеждается в том, что субъект действительно представляет собой того, за кого он себя выдает. Нередко в качестве синонимов идентификация и аутентификация заменяются словосочетаниями «сообщение имени» и «проверка подлинности».

Сами они подразделяются на несколько разновидностей. Далее мы рассмотрим, что собой представляют идентификация и аутентификация и какими они бывают.

Как происходит аутентификация

Процесс аутентификации достаточно простой и состоит из нескольких частей:

- Клиент подключается к беспроводной сети;

- Если она защищена, то запросит ввести пароль, клиент вводит его;

- Роутер начинает считывать данные по защитным алгоритмам;

- Если расшифрованные данные оказались верные, тогда допускает клиента к сети, если нет – запрещает.

Аутентификацию можно отключить, если сделать сеть открытой (незащищенной). В такую сеть можно зайти лишь одним нажатием кнопки «Подключить», никаких данных она не потребует. Такое подходит для кафе и общественных заведений, но дома обязательно следует использовать шифрование, причем современные и надежные способы аутентификации wi-fi.

Принцип работы

Процедура аутентификации начинается, когда пользователь конкретного ресурса, например, электронной почты, вводит в соответствующих полях свой логин, а также пароль и нажимает кнопку «Enter». Моментально система проверяет в базе данных конкретного юзера и сопоставляет указанный им пароль с тем, который используется по умолчанию.

Если данные совпадают, то система без препятствий пропускает этого пользователя. Практика показывает, что большинство ресурсов используют именно такое средство идентификации, хотя в некоторых случаях могут быть запрошены и другие данные, например, введение кода верификации, сканирование отпечатка пальца или же подтверждение IP адреса.

…

…

Процедура аутентификации гарантирует факт того, что человек действительно является тем, за кого себя выдаёт. Однако для того, чтобы предоставить ему возможность работать с информацией, которая присутствует в его учётной записи, одной проверки недостаточно.

Стоит отметить, что в процессе авторизации происходит проверка наличия прав у юзера на те или иные манипуляции с конкретной информацией, предотвращая тем самым её утечку и неправомерное использование. При этом, происходит данная процедура только после того, как человек прошёл аутентификацию, однако, повторяется за одну сессию неоднократно.

Процедура производится столько раз, сколько пользователь будет работать с теми или иными инструментами учётной записи либо же изменять информацию. Таким образом система будет каждый раз проверять возможность юзера совершать конкретные действия.

Основные понятия AAA

Прежде чем мы познакомимся с протоколами RADIUS и TACACS+, разберемся с основными понятиями механизма AAA. Для примера будем использовать процесс законного проникновения в помещение с контролем доступа.

Аутентификация (authentication) – определение личности того, кто пытается проникнуть в помещение. В нашем примере это может быть сканирование отпечатка пальца, ведь у каждого человека он уникален и может являться гарантом подтверждения личности. В сетевом мире стандартная аутентификация заключается в использовании логина и пароля, которые сгенерированы для каждого пользователя и позволяют ему подтвердить свою личность.

Авторизация (authorization) – следующий шаг после успешной аутентификации. Заключается в проверке прав доступа к помещению того человека, который прошел аутентификацию. Возможно, у человека есть право проникнуть в первое помещение, но запрещено прохождение дальше. На сетевых устройствах права доступа чаще всего определяют перечень команд, которые может выполнить пользователь, прошедший аутентификацию. Например, сетевому инженеру с 1-м уровнем доступа разрешен только просмотр конфигурации устройства с помощью команды show, а инженеру с 2-м уровнем доступно внесение изменений. На AAA-серверах операторов связи право доступа может определять принадлежность абонента к какому-либо тарифному плану.

Учет (аccounting) – параллельный с аутентификацией и авторизацией этап, который записывает в журнал успех или неудачу данных процессов, смог человек проникнуть в помещение или нет, получил ли пользователь доступ к сетевому устройству и, если да, то какие действия на нем совершал. Этот процесс важен с точки зрения безопасности и контроля доступа, так как позволяет определять потенциальные угрозы и искать «дыры» в системе.

На практике в сетях операторов связи AAA-процесс выглядит следующим образом:

- Абонент подключается к устройству доступа AGW (Access Gateway) или Network Access Server (NAS) и вводит свой логин и пароль.

- AGW (NAS) формирует и посылает запрос аутентификации к AAA-серверу и ожидает ответ.

- AAA-сервер обращается к DPI-системе или серверу биллинга по протоколу RADIUS для проверки логина абонента и пароля.

- AAA-сервер формирует ответ и отсылает его обратно на AGW (NAS).

- Если аутентификация пройдена, то AGW (NAS) пропускает абонента в сеть, но пока еще не предоставляет ему никаких услуг.

- Если пользователь пытается выйти в Интернет (вводит URL в строке браузера), AGW (NAS) формирует новый запрос AAA-серверу для авторизации.

- ААА-сервер вновь обращается к DPI-системе или серверу биллинга, чтобы получить информацию о тарифном плане и подключенных абоненту услугах.

- Получив положительный ответ от биллинга, ААА-сервер посылает ответ на AGW (NAS), и абонент получает доступ к Интернету в соответствии с настройками, установленными для тарифного плана.

О применении СКАТ DPI для тарификации и политик абонентов мы рассказывали в статье про реализацию L3 BRAS, но вскоре остановимся на этой функции подробнее.

Одноразовые пароли

Рассмотренные выше варианты являются многоразовыми, и в случае раскрытия комбинации злоумышленник получает возможность выполнять определенные операции от имени пользователя. Именно поэтому в качестве более сильного средства, устойчивого к возможности пассивного прослушивания сети, используются одноразовые пароли, благодаря которым система идентификации и аутентификации становится гораздо более безопасной, хоть и не такой удобной.

На данный момент одним из наиболее популярных программных генераторов одноразовых паролей является система под названием S/KEY, выпущенная компанией Bellcore. Основная концепция этой системы заключается в том, что имеется определенная функция F, которая известна как пользователю, так и серверу аутентификации. Далее представлен секретный ключ К, который известен только определенному пользователю.

При начальном администрировании пользователя данная функция используется к ключу определенное количество раз, после чего происходит сохранение полученного результата на сервере. В дальнейшем процедура проверки подлинности выглядит так:

- На пользовательскую систему от сервера приходит число, которое на 1 меньше количества раз использования функции к ключу.

- Пользователем используется функция к имеющемуся секретному ключу то количество раз, которое было установлено в первом пункте, после чего результат отправляется через сеть непосредственно на сервер аутентификации.

- Сервером используется данная функция к полученному значению, после чего результат сравнивается с сохраненной ранее величиной. Если результаты совпадают, то в таком случае подлинность пользователя является установленной, а сервер сохраняет новое значение, после чего снижает счетчик на единицу.

На практике реализация данной технологии имеет несколько более сложную структуру, но на данный момент это не столь важно. Так как функция является необратимой, даже в случае перехвата пароля или получения несанкционированного доступа к серверу аутентификации не предоставляет возможности получить секретный ключ и каким-либо образом предсказать, как конкретно будет выглядеть следующий одноразовый пароль

В России в качестве объединенного сервиса используется специальный государственный портал – «Единая система идентификации/аутентификации» («ЕСИА»).

Еще один подход к надежной системе аутентификации заключается в том, чтобы новый пароль генерировался через небольшие промежутки времени, что тоже реализуется через использование специализированных программ или различных интеллектуальных карт. В данном случае сервер аутентификации должен воспринимать соответствующий алгоритм генерации паролей, а также определенные ассоциированные с ним параметры, а помимо этого, должна присутствовать также синхронизация часов сервера и клиента.

Дайджесты

Выберите год:

2016

Выберите месяц:

-

СКУД за рубежом. Дайджест. Выпуск #3, 2016

26.02.2016

Третий февральский дайджест новостей от ведущих вендоров в сегменте управления идентификации и контроля доступа. Встречайте обзор зарубежной прессы от редакции Techportal.ru в формате ТОП-5 за неделю:

-

СКУД за рубежом. Дайджест. Выпуск #2, 2016

16.02.2016

В первых выпусках дайджеста новостей в сегменте управления идентификации и контроля доступа представлена информация от зарубежных производителей. Встречайте обзор зарубежной прессы от редакции Techportal.ru в формате ТОП-5 за неделю:

-

СКУД за рубежом. Дайджест. Выпуск #1, 2016

01.02.2016

В первых выпусках дайджеста новостей в сегменте управления идентификации и контроля доступа представлена информация от российских производителей.

Методы аутентификации

Приведенный выше пример объясняет разницу между идентификацией и аутентификацией на основе самой широко распространённой сферы применения данного типа устройств – физического контроля и управления доступом. В то же время необходимо указать и на другие методы аутентификации, которые можно условно разделить на 3 основные группы:

Методы, основанные на использовании субъектом ИС секретного идентификатора – пароля

Наиболее распространенные и простые методы аутентификации. Механизм реализации: при вводе субъектом своего пароля (секретного идентификатора) подсистема аутентификации сравнивает его с данными, хранящимися в базе эталонных данных в зашифрованном виде. В случае совпадения паролей подсистема аутентификации разрешает доступ к ресурсам ИС.

Методы, основанные на использовании уникального предмета: электронной карточки и др.

Чаще всего встречаются в комбинированном виде: для получения доступа субъекту ИС требуется персональный идентификатор в виде карты, а также дополнительного секретного идентификатора – персонального пароля.

Интеграция личности в Интернете.

Управление аккаунтом — стратегия обеспечения безопасности. Для разрешения или запрета проверки подлинности определенных компьютеров или всех компьютеров, которыми вы управляете онлайн, используется Групповая политика.

В Windows 7 пользователи в небольшой сети могут выбрать обмен данными между определенными компьютерам на отдельной пользовательской основе. Эта функция в Windows 7 дополняет функцию домашней группы с помощью сетевых удостоверений для идентификации лиц в сети.

Для того, чтобы разрешить эту идентификацию пользователи должны связать свою учетную запись пользователя Windows ID онлайн. Включение в Windows протокола Public Key Cryptography Based User-to-User (PKU2U) разрешает проходить идентификацию при помощи свидетельств.

Интеграцией онлайн идентификации можно управлять политикой группы. Политика, настроенная как: “Сетевая безопасность: Позволить этому компьютеру при запросе идентификации PKU2U использовать ID онлайн”, управляет возможностью ID онлайн подтвердить подлинность этого компьютера при помощи протокола PKU2U. Этот параметр политики не влияет на способность учетных записей доменов или локальных учетных записей пользователей входить на этот компьютер.

Пример на основе СКУД

Рассмотрим случай, который поможет объяснить данную разницу, на примере системы контроля и управления доступом (далее – СКУД).

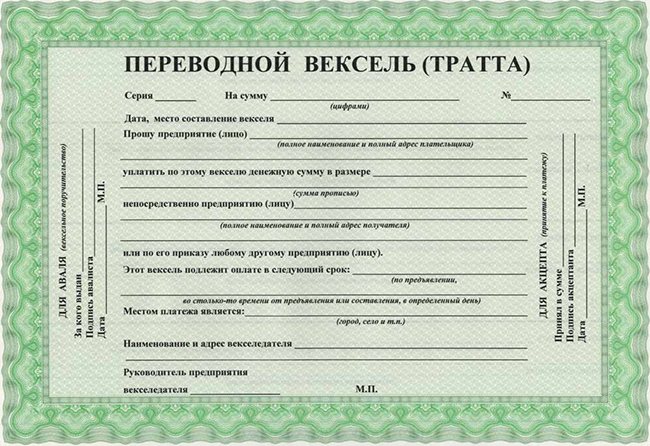

Российский дистрибьютор планирует завести партию товаров, являющимися компонентами СКУД, которая включает: пластиковые идентификационные карточки доступа и считыватели, оснащенные клавиатурой для ввода персонального пароля (PIN-падом).

Пластиковая идентификационная карта представляет собой контактную карту, выполненную на пластиковом основании с расположенным на нем чип-модулем, и предназначена для использования в составе СКУД для хранения идентификационных данных владельца карты. Считывание данных с пластиковой карты происходит контактным способом при взаимодействии со считывателем путем соприкосновения металлической контактной площадки карты с контактами считывателя.

Считыватель же дополнительно оснащен устройством ввода (клавиатурой) персональных данных (PIN-коды) пользователей для осуществления процесса их строгой аутентификации.

Из двух типов устройств к пункту 2.19 (Шифровальные (криптографические) средства) приложения № 2 к Решению Коллегии Евразийской экономической комиссии от 21.04.2015 N 30 можно отнести только считыватель, т.к. он выполняет криптографические функции в рамках процедуры аутентификации, а значит содержит шифровальные средства. Исходя из назначения считыватель можно отнести к п.1 категории 2 перечня категорий товаров, являющихся шифровальными средствами.

Пластиковая же карта является лишь носителем идентификатора пользователя и не выполняет криптографического функционала.

Таким образом, в соответствии с действующим Российским законодательством, дистрибьютору для ввоза данной партии товаров понадобится оформить нотификацию только на считыватели пластиковых карт.

Общие понятия

Что такое идентификация и аутентификация

Идентификация — это присвоение объекту уникального имени — идентификатора, и сравнение идентификатора со всем перечнем присвоенных идентификационных имен. Идентификатор должен однозначно характеризовать объект, т.е. у двух разных объектов не должно быть одинаковых идентификаторов.

Идентификация в СКУД: установление подлинности и определения полномочий объекта при его допуске через систему, а также для регистрации действий (например, для учета рабочего времени в СУРВ).

Идентификация напрямую связана с аутентификацией.

Аутентификация — это процесс проверки подлинности предъявляемого идентификатора, а именно, является ли идентифицирующийся объект тем, за кого себя выдает. Для того, чтобы подтвердить свою подлинность, объекту необходимо предъявить нечто, что может предъявить только обладающий данным идентификатором, и никто другой.

Методы аутентификации

Классифицируют по используемым средствам и делят на четыре группы:

- Основанные на знании лицом, имеющим право на доступ, некоторой секретной информации – пароля.

- Основанные на использовании уникального предмета: жетона, электронной карточки и др.

- Основанные на измерении биометрических параметров человека – физиологических или поведенческих атрибутах (отпечатки пальцев, почерк, голос и т.п.).

- Основанные на информации, ассоциированной с пользователем, например, с его координатами.

Если в процессе аутентификации подлинность субъекта установлена, то СКУД предоставляет ему физический и/или логический доступ в соответствии с его полномочиями (совокупностью прав).

Идентификатор доступа

Идентификатор доступа – уникальный признак субъекта либо объекта доступа, позволяющий отличать его от

В системах контроля и управления доступом используются следующие виды идентификаторов (согласно ГОСТ Р 51241-2008):

- механические — элементы конструкции идентификаторов (перфорационные отверстия, элементы механических ключей и т.д.);

- магнитные — намагниченные участки поверхности или магнитные элементы идентификатора (карты с магнитной полосой, карты Виганда и т.д.);

- оптические — нанесенные на поверхность или внутри идентификатора метки, имеющие различные оптические характеристики в отраженном или проходящем оптическом излучении (карты со штриховым кодом, топографические метки и т.д.);

- электронные контактные — электронный код, записанный в электронной микросхеме идентификатора (дистанционные карты, электронные ключи и т.д.);

- электронные радиочастотные – использующие для передачи данных радиоканал;

- акустические — кодированный акустический сигнал;

- биометрические — индивидуальные физические признаки человека (отпечатки пальцев, рисунок сетчатки глаза, динамика подписи и т.д.);

- комбинированные — использующие одновременно несколько идентификационных признаков.